ИНСАЙДЕРЫ И АУТСАЙДЕРЫ — это… Что такое ИНСАЙДЕРЫ И АУТСАЙДЕРЫ?

- ИНСАЙДЕРЫ И АУТСАЙДЕРЫ

- ИНСАЙДЕРЫ И АУТСАЙДЕРЫ

(insiders and outsiders) Те, кто в настоящее время работает (инсайдеры), и те, кто не работает (аутсайдеры). Это различие используется для того, чтобы способствовать объяснению устойчивости безработицы во многих странах. Заработная плата и условия труда определяются путем проведения либо неформальных переговоров, либо переговоров о заключении коллективных договоров (collective bargaining) между профсоюзами и работодателями. Представители рабочих очень энергично защищают рабочие места занятых в настоящее время – инсайдеров – и менее энергично – предоставление вакансий для потенциально занятых – аутсайдеров. Сторона, защищающая интересы работающих, очень заинтересована в том, чтобы не слишком повышать заработную плату или издержки на изменение условий труда, так как это затрудняет конкуренцию работодателей за сохранение своих позиций на рынках, поскольку утрата последних может привести к потере рабочих мест.

Экономический словарь. 2000.

- ИНОСТРАННЫЙ БАНК

- ИНСТИТУЦИОНАЛЬНАЯ ЭКОНОМИЧЕСКАЯ ТЕОРИЯ, ИНСТИТУЦИОНАЛИЗМ

Смотреть что такое «ИНСАЙДЕРЫ И АУТСАЙДЕРЫ» в других словарях:

ОГРАНИЧЕНИЕ СВОБОДЫ ДЕЯТЕЛЬНОСТИ — (restrictive practices) 1.

Практика, ограничивающая возможности фирм свободно конкурировать на рынке. Сюда же относится: дискриминация клиентов поставщиками; заключение эксклюзивных соглашений; соглашения или сговор о разделе рынков по… … Экономический словарь

Практика, ограничивающая возможности фирм свободно конкурировать на рынке. Сюда же относится: дискриминация клиентов поставщиками; заключение эксклюзивных соглашений; соглашения или сговор о разделе рынков по… … Экономический словарьОРГАНИЗОВАННАЯ РАБОЧАЯ СИЛА — (organized labour) Трудящиеся, состоящие в профсоюзах (trade unions). Практика участия профсоюзов в переговорах о размере заработной платы, продолжительности рабочего времени, об улучшении условий труда широко распространена и более результативна … Экономический словарь

Ожидаемый период владения акциями — (держания акций) (expected holding period) время, за которое, как ожидает хорошо информированный покупатель или продавец, рассматриваемая доля собственности (пакет акций) останется неликвидной. Заметьте, что это характеристика оцениваемой доли… … Экономико-математический словарь

ожидаемый период владения акциями (держания акций) — Время, за которое, как ожидает хорошо информированный покупатель или продавец, рассматриваемая доля собственности (пакет акций) останется неликвидной.

Заметьте, что это характеристика оцениваемой доли собственности,и она не обязательно совпадает… … Справочник технического переводчика

Заметьте, что это характеристика оцениваемой доли собственности,и она не обязательно совпадает… … Справочник технического переводчика

Обзор корпоративного управления | CONSULTING.RU

Демир Йенер

Начало в выпусках: #135, #136

Дискуссионный доклад

Модели корпоративного управления

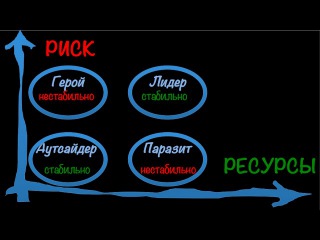

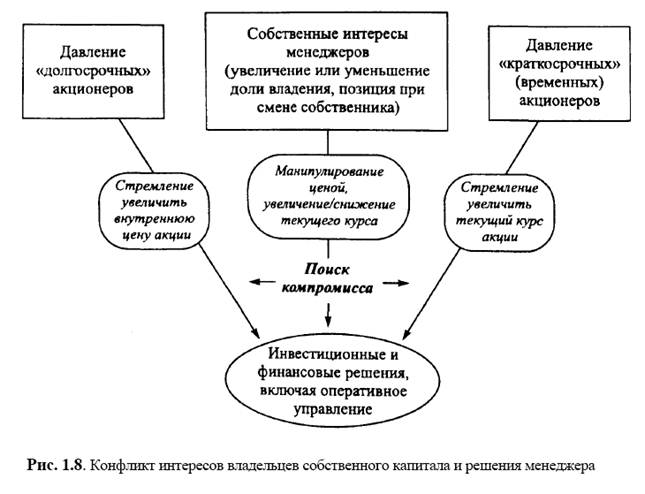

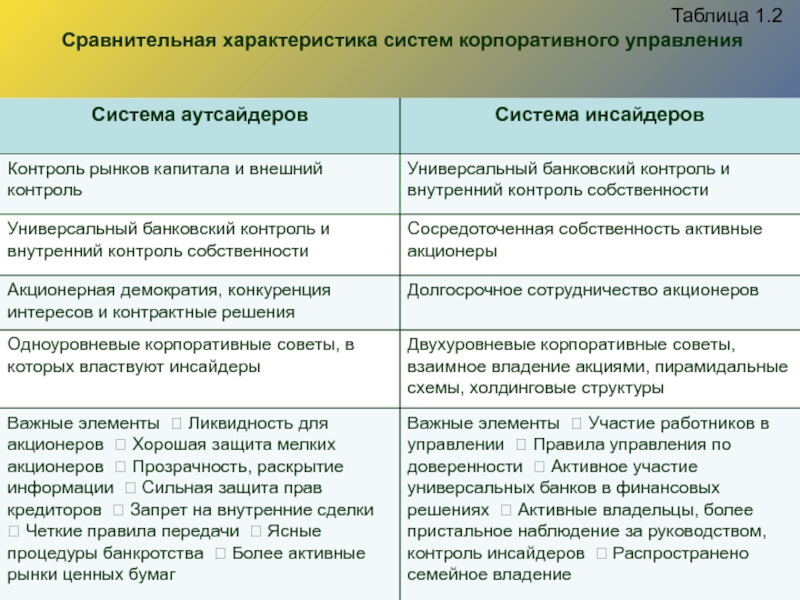

Управленческие системы делятся на системы «инсайдеров» и «аутсайдеров».

В системе инсайдеров собственность обычно сосредоточена в руках немногих акционеров, контроль осуществляется внутри корпорации.

Акционерами могут быть частные лица, семьи, финансовые институты, органы управления, альянсы, конгломераты. Элементы внешнего управления не влияют на стратегию руководства. Как правило, по мере роста компании контрольные полномочия передаются работникам и другим мелким акционерам.

Для систем «аутсайдеров» характерна меньшая концентрация собственности, а контроль над фирмой обычно осуществляется извне (финансовые рынки, слияния, угроза банкротства).

Системы аутсайдеров способствуют динамичному росту финансовых рынков, так как предполагают более открытое и равномерное распределение информации, более серьезное внимание к защите акционеров (особенно мелких).

Активное корпоративное управление в таких системах не поощряется, потому что оно способствует концентрации собственности.

| Система аутсайдеров (в центре — рынок капитала) | Система инсайдеров (в центре — банк) |

| Универсальный банковский контроль и внутренний контроль собственности | |

| Рассредоточенная собственность / пассивные акционеры | Сосредоточенная собственность / активные акционеры |

| Акционерная демократия, конкуренция интересов и контрактные решения | Долгосрочное сотрудничество акционеров |

| Одноуровневые корпоративные советы, в которых властвуют инсайдеры | Двухуровневые корпоративные советы, взаимное владение акциями, пирамидальные схемы, холдинговые структуры |

Важные элементы

| Важные элементы

|

Значение законодательства

Нередко достоинства и недостатки моделей корпоративного управления объясняют различиями в законодательстве и традициях разных стран.

Исследования показывают, что на эффективность корпоративного управления влияет происхождение законодательных систем и традиций.

По утверждению ряда авторов, в странах, где в основе законодательной системы и традиций лежит «common law» — «общее право» (Великобритания, США), интересы акционеров и кредиторов защищены лучше, чем в странах с «civil law» — «гражданским правом» (Германия, Япония, другие континентальные страны Европы и Азии).

Обзор юридической и регулирующей структур, в связи с корпоративным управлением, требует изучения трех ключевых факторов:

- отношения между существующей культурой бизнеса и юридическими традициями;

- желаемый уровень сложности и новаторства в законах о компаниях;

- совместимость законодательства с законами основных торговых партнеров государства и его иностранных инвесторов. Особенно важно изучить процесс толкования и применения законодательных актов.

Продолжение в следующем выпуске.

Продолжение в выпусках: #138

Политика занятости. Теория «инсайдеров – аутсайдеров». Эффект гистерезиса

1. Политика занятости. Теория «инсайдеров – аутсайдеров». Эффект гистерезиса.

Автор работы:студент 2 курса

Воронина Ю.Н.

группы Эмз-217

заочной формы обучения

2. Политика занятости.

Главные цели государственногорегулирования рынка труда:

• обеспечение полной

занятости

• создание «гибкого

рынка труда»

3. Политика занятости.

Формы осуществления государственнойполитики:

• АКТИВНАЯ

• ПАССИВНАЯ

создание новых рабочих

мест, повышение уровня

безработицы путем

обучения и переобучения

работников

поддержка

безработных путем

выплаты пособий

4. Политика занятости.

Меры активной политики:• стимулирование государством инвестиций в экономику;

• организация переобучения и переквалификации безработных;

• развитие служб занятости, бирж труда, предоставление информации

о вакантных рабочих местах;

• содействие мелкому и семейному предпринимательству;

• государственное стимулирование предоставления работодателями

рабочих мест определенным группам населения – молодежи,

инвалидам;

• содействие перемене места жительства для получения работы;

• международное сотрудничество в решении проблем занятости;

• организация общественных работ.

Государственная поддержка лиц,

Государственная поддержка лиц,оставшихся без работы, их социальная защита относят к пассивной

форме политики государства на рынке труда.

Безработным гражданам государство гарантирует:

• обеспечение социальной поддержки в виде пособий по безработице,

материальной помощи и прочих социальных выплат;

• бесплатное медицинское обслуживание.

5. Политика занятости.

Инфляционно безопасные методы посокращению безработицы и

увеличению занятости

снижение налоговых ставок на бизнес;

совершенствование системы информации о свободных

рабочих местах;

создание и улучшение деятельности бирж труда;

развитие системы переподготовки кадров;

создание условий для развития малого и среднего

бизнеса;

разработка особых целевых программ трудоустройства

молодежи, женщин и работников реструктурируемых

отраслей,

6. Теория объясняет наличие постоянной вынужденной безработицы как неотъемлемой черты современного равновесия рынка труда.

Теория «инсайдеров –

Теория «инсайдеров –аутсайдеров».

Теория объясняет наличие постоянной вынужденной

безработицы как неотъемлемой черты современного

равновесия рынка труда.

Основная идея:

Рабочие-инсадйеры

занятые полный рабочий день;

имеют постоянную работу, опыт

и профессиональную подготовку;

могут активно влиять в ходе

переговоров между

предпринимателями и рабочими

на величину устанавливаемой

зарплаты;

Рабочие-аутсайдеры

рабочие, потерявшие работу,

временно занятые;

не имеют достаточного уровня

профессиональной подготовки

7. Инсайдеры защищены высокими издержками, которые понесет предприниматель из-за их увольнения.

Теория «инсайдеров –аутсайдеров».

Главное различие:

Инсайдеры защищены высокими

издержками, которые понесет предприниматель

из-за их увольнения.

-Инсайдеры оказывают большее давление на

предпринимателей в ходе установления зарплаты. Для

предпринимателя выгоднее пойти на уступки инсайдерам,

чтобы не нести высокие издержки по их увольнению.

-Инсайдеры используют рыночную власть в своих интересах,

заключают между собой соглашения о требованиях к

зарплате; лишают возможностей аутсайдеров участвовать в

честной борьбе за места

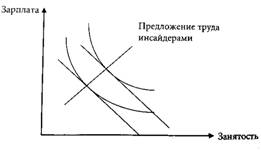

8. -Поведение инсайдеров оказывает влияние на ставку зарплаты и на уровень вынужденной безработицы. ——Предпочтения инсайдеров:

Теория «инсайдеров –аутсайдеров».

-Поведение инсайдеров оказывает влияние на ставку

зарплаты и на уровень вынужденной безработицы. —-Предпочтения инсайдеров: повышение реальной

зарплаты, либо большее количество мест (кривая

безразличия)

-Оптимальный выбор инсайдера – касание самой

высокой кривой безразличия и кривой спроса на труд

Теория «инсайдеров –

аутсайдеров».

Теория «инсайдеров –

аутсайдеров».

Выводы:

-Теория вносит вклад в понимание поведения профсоюзов;

-Теория рассказывает о высоких издержках найма

-Издержки;

-Теория старается объяснить, каким образом профсоюзам

действовать на рынке труда;

-Вынужденная безработица — следствие рыночной власти

рабочих, занятых на предприятии;

-Вынужденная безработица может снизиться только

при потери занятыми власти на рынке труда; при снижении

издержек текучести рабочей силы.

Эффект гистерезиса.

Джеймс

Альфред Юинг

шотландский

физик и

инженер

(1855-1935)

12. Спасибо за внимание!

Вниманию инсайдеров

Инсайдеры Общества должны воздерживаться от совершения любых операций с инсайдерскими финансовыми инструментами Общества в течение закрытых периодов.

В соответствии c пунктом 5 Положения об инсайдерской информации ПАО «Россети» Закрытый период начинается не позднее, чем за 15 календарных дней до подписания бухгалтерской (финансовой) отчетности, составленной в соответствии с российскими стандартами бухгалтерской (финансовой) отчетности (РСБУ) и консолидированной финансовой отчетности, составленной по международным стандартам финансовой отчетности (МСФО), и заканчивается в день, следующий за днем опубликования указанной отчетности.

В соответствии с ФЗ-224, а также

Указанием Банка России от 22.04.2019 N 5128-У, инсайдеры обязаны по запросу Общества предоставить информацию о совершенных ими операциях с ценными бумагами Общества и о заключении договоров, являющихся производными финансовыми инструментами, цена которых зависит от таких ценных бумаг (далее — операции), в указанный в запросе срок, но не менее 10 рабочих дней со дня получения инсайдером запроса.

В случае если в период, за который в соответствии с запросом должна быть предоставлена информация, инсайдер не совершал операций, инсайдер в ответе на запрос предоставляет сведения об отсутствии фактов совершения операций.

Инсайдер должен предоставить Обществу ответ на запрос в форме электронного документа в формате: «.dbf», «.xls», «.xlsx», «.txt», «.csv» или на бумажном носителе.

Ответ на запрос на электронном носителе информации (компакт-диск, флэш-накопитель) должен предоставляться инсайдером вместе с сопроводительным письмом на бумажном носителе.

Ответ на запрос в форме электронного документа должен быть подписан электронной подписью инсайдера — физического лица или уполномоченного им лица, руководителя инсайдера — юридического лица или уполномоченного им лица.

Ответ на запрос на бумажном носителе, состоящий из более чем одного листа, должен быть пронумерован, прошит, скреплен на оборотной стороне последнего листа заверительной надписью с указанием цифрами и прописью количества прошитых листов, подписанной ее составителем с указанием фамилии, имени, отчества (последнее при наличии), даты составления. Ответ на запрос должен быть подписан инсайдером — физическим лицом/ руководителем инсайдера-юридического лица или уполномоченным им лицом и содержать сведения, позволяющие идентифицировать инсайдера.

Ответ на запрос должен быть подписан инсайдером — физическим лицом/ руководителем инсайдера-юридического лица или уполномоченным им лицом и содержать сведения, позволяющие идентифицировать инсайдера.

В случае если ответ на запрос направляется уполномоченным представителем инсайдера, вместе с ответом на запрос направляется документ, подтверждающий полномочия представителя.

Контактное лицо, ответственное за ведение списка инсайдеров — Мащенко Николай Сергеевич.

При возникновении вопросов, связанных со статусом инсайдера, исполнения ими обязанностей, установленных Законом, при выявлении фактов нарушения порядка использования инсайдерской информации просим обращаться на электронный почтовый ящик инсайдера: [email protected] или по телефону 8 (800) 200 18 81 доб. 3467.

Адрес для корреспонденции: 121353, Москва, ул. Беловежская, д. 4, ПАО «Россети», Департамент корпоративного управления.

Методология исследования веры бахаи: «инсайдер-аутсайдер» подход

1. Абдул-Баха. Ответы на некоторые вопросы/ [Электронный ресурс]. ― Режим доступа: URL: http://bahai.cv.ua/downloads/SomeAnsweredQuestions.rar (дата обращения: 13.04.2014).

Абдул-Баха. Ответы на некоторые вопросы/ [Электронный ресурс]. ― Режим доступа: URL: http://bahai.cv.ua/downloads/SomeAnsweredQuestions.rar (дата обращения: 13.04.2014).

2. Абдул-Баха. Провозглашение всеобщего / [Электронный ресурс]. ― Режим доступа: URL: http://bahai.cv.ua/downloads/promulgation.rar (дата обращения: 13.04.2014).

3. Бахаулла. Китаб-и-Агдас: Наисвятая Книга // Духовное Собрание Бахаи России. ― СПб.: Единение, 1998. ― 376 c.

4. Всемирный Дом Справедливости. Письмо от 07 апреля 1999 года: Вопросы, связанные с изучением Веры Бахаи // Арх. НДС бахаи Украины.

5. Всемирный Дом Справедливости. Письмо от 14 ноября 2005 года: Вопросы, что относятся к изучению Веры Бахаи // Арх. НДС бахаи Украины. № 570.

6. Григорьева Л.И. Социолог религии: органический инсайдер в статусе профессионального аутсайдера. К вопросу о профессиональной компетенции и вероятностной ангажированности // Социология религии в обществе Позднего Модерна (памяти Ю.Ю. Синелиной): материалы Третьей Международной научной конференции. НИУ «БелГУ», 13 сентября 2013 г. / отв. ред. С.Д. Лебедев. ― Белгород: ИД «Белгород», 2013. ― с. 87―97.

НИУ «БелГУ», 13 сентября 2013 г. / отв. ред. С.Д. Лебедев. ― Белгород: ИД «Белгород», 2013. ― с. 87―97.

7. Козырев Ф.Н. Религиозное образование в светской школе. Теория и международный опыт в отечественной перспективе: Монография. ― СПб.: Апостольский город, 2005. ― 636 с.

8. Литвинчук В.Г. История бахаиведения на постсоветском пространстве // Relig.Info: Религии Мира. Портал о мировых религиях / [Электронный ресурс]. ― Режим доступа: URL: http://relig.info/article/istoriya-bakhaivedeniya-na-postsovetskom-prostranstve (дата обращения: 02.04.2014).

9. Литвинчук В.Г. Космология Веры Бахаи // Relig.Info: Религии Мира. Портал о мировых религиях / [Электронный ресурс]. ― Режим доступа: URL:http://relig.info/article/kosmologiya-very-bakhai (дата обращения: 02.04.2014).

10. Отдел Секретариата Всемирного Дома Справедливости. Вопросы, связанные с изучением Веры Бахаи : выдержки из писем, написанных от имени Всемирного Дома Справедливости [компиляция] // Письмо всем НДС от 07 апреля 1999 года/ [Электронный ресурс]. ― Режим доступа: URL: http://bahaiarc.narod.ru/KB/misc/Issues.htm#_ftnref1 (дата обращения: 15.04.2014).

― Режим доступа: URL: http://bahaiarc.narod.ru/KB/misc/Issues.htm#_ftnref1 (дата обращения: 15.04.2014).

11. Подольская Е.А. Философия. Учебник [укр]. ― К.: Центр учебной литературы, 2006. 704 с. / [Электронный ресурс]. ― Режим доступа: URL:http://pidruchniki.ws/12380607/filosofiya/filosofiya_-_podolska_yea (дата обращения: 02.04.2014).

12. Пушкарева Е.Л. «Свой среди своих»: Проблемы работы этнографов и фольклористов в своей традиционной среде // Сакральное в традиционной культуре : методология исследования, методы фиксации и обработки полевых, лабораторных, экспериментальных материалов. Материалы международного интердисциплинарного научно-практического семинара-конференции. М.; Респ. Алтай : 6―15 июля 2003 г. ― М : ИЭА РАН, 2004. ― с. 79―85.

13. Филькина А.В. Опыт отечественных исследователей новых религиозных движений: проблема формирования исследовательской позиции. // Вестник Томского Государственного Университета. Философия. Социология. Политология. ― 2010. ― № 1(9). ― с. 17―28.

― с. 17―28.

14. Харитонова В.И. Работа с сакральными знаниями и практиками: методико-методологический аспект // Этнографическое обозрение. ― 2010. ― № 3. ― с. 7―21.

15. Шестопалец Д. Объективность и/или конфессиональность? Проблема «инсайдер-аутсайдер» в исследовании религии. // Релігієзнавчі нариси. ― 2012. ― № 3. ― с. 47―62.

16. Chris Jones Kavelin, Towards a Spiritual Methodology of Scholarship, Australian Baha’i Studies, Volume 4, Sydney : Association for Baha’i Studies Australia, 2003, pp. 21―44, viewed 11 March 2014 <http://bahai-library.com/jones_spiritual_methodology_scholarship>.

17. Intellectual life and the future of Baha’i studies, Universal House of Justice, Letter To the National Spiritual Assembly of the Baha’is of Canada from 24 July 2013, viewed 11 March 2014 <http://www.bahai-studies.ca/files/UHJ_2013-07-24.pdf>.

18. John S. Hatcher, Methodology and Baha’i studies: The bridge between realities, Bahá’í Studies Review, 10, London : Association for Baha’i Studies English-Speaking Europe, 2001, pp. 91―102, viewed 11 March 2014 <http://bahai-library.com/hatcher_methodology_bahai_studies>.

91―102, viewed 11 March 2014 <http://bahai-library.com/hatcher_methodology_bahai_studies>.

19. List of Associations for Baha’i Studies worldwide, Association for Baha’i Studies, Bahaikipedia, 2009, viewed 21 March 2014 <http://bahaikipedia.org/index.php?title=Association_for_Bahá’í_Studies&oldid=32226>.

20. Moojan Momen, Insider and Outsider Scholarship in Baha’i Studies, Lights of Irfan, Volume 9, pp. 281―286, Wilmette, IL : Irfan Colloquia, 2008, viewed 11 March 2014 <http://irfancolloquia.org/u/momen_scholarship>.

21. Moojan Momen, Methodology in Baha’i studies, Baha’i Studies Review, 10, London : Association for Baha’i Studies English-Speaking Europe, 2001, pp. 75―84, viewed 11 March 2014 <http://bahai-library.com/momen_methodology_bahai_studies>.

22. Sholeh A. Quinn, Historical methodology and the development of Baha’i scholarship: toward dispelling a false dichotomy, Baha’i Studies Review, 9, London: Association for Baha’i Studies English-Speaking Europe, 1999, viewed 11 March 2014 <http://bahai-library. com/quinn_historical_research>.

com/quinn_historical_research>.

Кто будет проводить реинжиниринг? Laravel 5

Глава из книги Майкла Хаммера и Джеймса Чампи

«Реинжиниринг корпорации. Манифест революции в бизнесе»

Издательство «Манн, Иванов и Фербер»

Реинжиниринг проводят не компании, а люди. Прежде чем подробнее рассматривать суть процесса реинжиниринга, нам нужно больше узнать о его исполнителях — ведь их отбор и организация определяют успех этого мероприятия.

Работая с компаниями, проводящими реинжиниринг, мы выделили следующие роли, которые проявлялись по отдельности или в различных сочетаниях:

лидер:старший руководитель, который дает разрешение на реинжиниринг в целом и обеспечивает мотивацию;

руководитель процесса:менеджер, ответственный за конкретный процесс и его реинжиниринг;

команда по реинжинирингу:группа людей, которая проводит диагностику существующего процесса и занимается его перестройкой и внедрением новых правил;

организационный комитет:орган, состоящий из старших руководителей, который разрабатывает общую стратегию реинжиниринга и отслеживает ход его выполнения;

начальник штаба:сотрудник, ответственный за разработку методов и инструментов реинжиниринга в компании и за достижение синергии отдельных проектов реинжиниринга компании.

В идеале между ними должны существовать такие отношения: лидер назначает руководителя процесса, а тот собирает команду, которая проводит реинжиниринг процесса с помощью начальника штаба и при содействии организационного комитета. Рассмотрим более подробно эти роли и сотрудников.

Лидер

Лидер добивается осуществления реинжиниринга. Это старший руководитель, имеющий достаточное влияние, чтобы заставить компанию вывернуться наизнанку и стать с ног на голову; он может убедить людей смириться с радикальными изменениями, которые произойдут в результате реинжиниринга. Без лидера организация может провести документальные исследования и даже предложить новые концепции схем процесса, но сам реинжиниринг не получится. Даже если он начнется, то без лидера существенно сбавит темпы или сойдет на нет к моменту начала внедрения.

Обычно старших руководителей не назначают на роль лидера: они вызываются и назначают сами себя. Человек с достаточным влиянием становится лидером реинжиниринга, когда его охватывает стремление перестроить компанию, сделав ее лучшей в отрасли.

Основная роль лидера — быть провидцем и мотиватором. Представив себе, какой должна быть организация, и сформулировав свое видение, лидер внушает всем сотрудникам компании целеустремленность и понимание миссии. Лидер должен объяснить всем, что для реинжиниринга требуются серьезные усилия и его нужно довести до конца. Убеждения и энтузиазм лидера дают организации духовную энергию для путешествия в неизведанное.

Лидер также дает старт реинжинирингу в компании. Именно он назначает старших менеджеров руководителями бизнес-процессов и поручает им достичь прорывов в эффективности. Лидер обрисовывает общий план, задает новый стандарт и с помощью руководителей процесса побуждает других воплотить этот план.

Лидеры должны создавать условия, способствующие реинжинирингу. Одних лозунгов недостаточно: любой разумный сотрудник корпорации с опаской или даже скепсисом отнесется к призывам нарушать правила, бросать вызов общепринятым представлениям и нестандартно мыслить. Поэтому лидер должен не только призывать руководителя процесса и команду реинжиниринга добиться результатов, но и обеспечить им нужную поддержку,говоря: «Смело действуйте, а если кто-то будет вас критиковать, я приму огонь на себя. Если кто-то станет у вас на пути, скажите мне» и я с этим разберусь?.

Если кто-то станет у вас на пути, скажите мне» и я с этим разберусь?.

Кто играет роль лидера? Этот человек должен обладать достаточной властью над всеми участниками перестраиваемого процесса (или процессов), чтобы эти преобразования осуществились.Это не обязательно СЕО; на самом деле СЕО редко выступают в этой роли. В большинстве крупных компаний они занимаются широким кругом вопросов: от получения капитала на Уолл-стрит и работы с ключевыми клиентами до взаимоотношений с правительством. Эти обязанности нередко отвлекают их внимание от компании и происходящих в ней процессов. Поэтому чаще в роли лидера выступает COO (Chief Operating Officer — старший исполнительный директор) или президент компании, которые уделяют внимание и клиентам, и работе фирмы.

Если планируется реинжиниринг лишь одной части корпорации, лидером может быть руководитель ниже рангом — например, директор подразделения. Но тогда он должен обладать полномочиями по использованию ресурсов, необходимых для выполнения процессов его подразделения.

Например, если подразделение использует производственные мощности, которыми заведует директор производства, не подчиняющийся директору реформируемого подразделения, то у последнего может не оказаться достаточных полномочий для изменений в производстве. В таком случае лидер реинжиниринга должен занимать более высокое место в иерархии. По этим же причинам глава функционального направления (например, вице-президент по продажам или производству) обычно не подходит для роли лидера; исключение — если реинжиниринг не выходит за пределы этого функционального направления.

Лидерство зависит не только от должности но и от характера, Лидер реинжиниринга отличается честолюбием, активностью и любознательностью. Человек, стремящийся сохранить существующее положение вещей, никогда не почувствует нужную для реинжиниринга страсть и энтузиазм.

Лидер также должен бытьлидером. По нашему определению, лидер — не тот, кто заставляет других выполнять его желания, а тот ктозаставляет их захотетьтого же, что и он. Лидер не принуждает сотрудников к изменениям, которым они сопротивляются, — он формулирует общий план и убеждает людей, что они хотят в нем участвовать, так что они охотно смиряются с трудностями при его выполнении,

Лидер не принуждает сотрудников к изменениям, которым они сопротивляются, — он формулирует общий план и убеждает людей, что они хотят в нем участвовать, так что они охотно смиряются с трудностями при его выполнении,

Моисей был лидером-провидцем. Он убедил сынов Израилевых идти в землю, где течет молоко и мед, когда кругом был один песок. Один человек не мог заставить целый народ отправиться в пустыню; он должен был вдохновить их своим планом. Когда они подошли к Красному морю, Моисей сказал: «Вот наш план: мы войдем в море, Господь сделает так, что воды расступятся, и мы пройдем среди моря по суше». И евреи, доверившись ему, пошли по внезапно обнажившемуся морскому дну. Это иллюстрация обязанностей лидера — в опасный момент идти в авангарде и не оставлять своих подопечных.

Лидер реинжиниринга может продемонстрировать свое лидерство с помощью сигналов, символов и систем.

Сигналы— это четкие сообщения лидера о реинжиниринге для организации: его значение, почему мы им занимаемся, как мы к нему приступим и что потребуется. Успешные лидеры реинжиниринга по опыту знают, что они всегда недооценивают количество необходимых сообщений. Одной, двух и даже десяти речей недостаточно: слушатели даже не начнут осознавать нужную информацию. Людям трудно усвоить понятие реинжиниринга, потому что оно противоречит всему, что они делали на протяжении своей карьеры. Во многих случаях они не видят (иди отказываются видеть) потребность в нем. И правильные сигналы может подавать только человек с серьезным отношением к реинжинирингу, которое может доходить до фанатизма. Как сказал Уинстон Черчилль, фанатик — это человек, который не может изменить взгляды и не может переменить тему. По этому определению, лидер реинжиниринга должен быть фанатиком, так как он должен постоянно говорить об этом, чтобы люди поняли и приняли его всерьез.

Успешные лидеры реинжиниринга по опыту знают, что они всегда недооценивают количество необходимых сообщений. Одной, двух и даже десяти речей недостаточно: слушатели даже не начнут осознавать нужную информацию. Людям трудно усвоить понятие реинжиниринга, потому что оно противоречит всему, что они делали на протяжении своей карьеры. Во многих случаях они не видят (иди отказываются видеть) потребность в нем. И правильные сигналы может подавать только человек с серьезным отношением к реинжинирингу, которое может доходить до фанатизма. Как сказал Уинстон Черчилль, фанатик — это человек, который не может изменить взгляды и не может переменить тему. По этому определению, лидер реинжиниринга должен быть фанатиком, так как он должен постоянно говорить об этом, чтобы люди поняли и приняли его всерьез.

Символы— это подкрепляющие содержание сигналов действия лидера, призванные показать, что он следует собственным словам. Назначая в команды по реинжинирингу лучших людей, отвергая схемы, которые приведут лишь к небольшим улучшениям, и устраняя мешающих реинжинирингу менеджеров, лидер выполняет символичные действия, важность которых значительно превышает их фактическую ценность. Эти действия доказывают сотрудникам организации, что лидер серьезно относится к реинжинирингу.

Эти действия доказывают сотрудникам организации, что лидер серьезно относится к реинжинирингу.

Чтобы подкрепить решение о реинжиниринге, лидеру следует использовать системы управления,которые должны измерятьи вознаграждать эффективность такимобразом, чтобы сотрудники стремились к значительным изменениям. Если нововведение оказывается неудачным и новатора наказывают, попыток новаторства больше не будет. Одна из самых успешных страховых компаний в США, Progressive Insurance, процветает благодаря постоянному новаторству; ее COO Брюс Марлоу так формулирует подход компании: «Мы никогда не наказываем за неудачи. Мы наказываем только за небрежное исполнение и нежелание осознать реальность».

Системы управления должны вознаграждать, а не наказывать людей, которые испытывают хорошие, но оказавшиеся неудачными идеи. Лозунг компании Motorola — «Мы радыблагородным неудачам». Если организация требует постоянного совершенства, она отбивает у людей охоту к попыткам и вселяет в них робость. Как сказал Вольтер, «лучшее — враг хорошего».

Как сказал Вольтер, «лучшее — враг хорошего».

Некоторые лидеры обнаружили, что не смогут начать работу по реинжинирингу в корпорациях, чья культура и организация будут слишком сопротивляться изменениям. Так, Рой Комптон, CEO страховой компании Aetna Life and Casualty, начал свою программу реинжиниринга сряда действий, которые на первый взгляд не имели ничего общего с перестройкой процессов. Он изменил организационную структуру, которая усилила автономию основных подразделений и исключила перекрестные субсидии, а также назначил новую команду высшего руководства и провел значительные сокращения персонала, что резко снизило издержки и положило конец традиционно патерналистской культуре Aetna. Ни один из этих шагов не подходит под наше определение реинжиниринга, но они создали условия, в которых реинжиниринг мог достичь успеха. По словам Комптона, эти изменения ценны, так как они помогли показать всем, что он сжег за собой мосты. Он положил конец старой компании, так что ей оставалось идти только вперед. Немецкое выражение eine Flucht nach Vorn — «отступление вперед» — передает то сочетание безрассудства и высоких целей, которое многие лидеры реинжиниринга считают необходимым внушить своим компаниям.

Немецкое выражение eine Flucht nach Vorn — «отступление вперед» — передает то сочетание безрассудства и высоких целей, которое многие лидеры реинжиниринга считают необходимым внушить своим компаниям.

Какую часть своего времени лидер должен посвящать реинжинирингу? Ведь у старшего менеджера есть и другие заботы, в том числе поддержание жизнеспособности компании на стадии реформирования. На этот вопрос у нас два ответа. С одной стороны, лидер должен уделять реинжинирингу как таковому лишь небольшой процент своего времени, обычно при выполнении обзоров проекта и произнесении вдохновляющих речей. Вместе с тем реинжиниринг должен глубоко проникнуть в сознание и цели лидера, чтобы стать основой всех его действий.

Большинство провалов реинжиниринга является результатом неудачного лидерства. Без сильного, напористого, приверженного делу и знающего лидера никто не сможет убедить функциональных руководителей подчинить интересы их подразделений интересам процессов, выходящих за рамки их функций; никто не сможет добиться изменений в системах вознаграждения и измерений; никто не сможет вынудить отдел управления персоналом изменить систему оценки работы; никто не сможет убедить людей, которых затрагивает реинжиниринг, что альтернативы не существует и что результаты будут стоить мучений, связанных с этим процессом.

А что, если никто не захочет стать лидером? Что, если люди, которых вдохновит реинжиниринг занимают недостаточно высокое место в компании? Тогда необходимо привлечь лидера извне. Делайте это тактично, настойчиво и осторожно. Нужно найти потенциального лидера, объяснить ему срочность вопроса и ознакомить его с идеей реинжиниринга,чтобы он принял ее как свою.

Мы так подробно рассказали о позиции лидера потому, что она играет огромную роль в успехе реинжиниринга. Другие роли тоже важны, но лидер — особенно.

Руководитель процесса

Он несет ответственность за реинжиниринг определенного процесса и должен быть менеджером старшего уровня. Обычно он руководит одним из основных подразделений и пользуется в компании доверием и влиянием. Если обязанность лидера — добиться проведения реинжиниринга в целом, то руководитель процесса должен добиться его проведения в локальных масштабах, на своем участке. Реинжиниринг подвергает риску репутацию и карьеру именно руководителя процесса.

В большинстве компаний не хватает руководителей процессов, потому что в традиционных организациях люди обычно не мыслят с этой точки зрения. Ответственность за процессы распределена по частям между организационными единицами. Поэтому определение основных процессов компании — решающий шаг в начале реинжиниринга.

Определив эти процессы, лидер назначает их руководителей. Обычно эти люди управляют одной из функций, задействованных в процессе, который должен подвергнуться реинжинирингу. Они должны пользоваться уважением коллег и иметь склонность к реинжинирингу, то есть уверенно принимать изменения, мириться с неопределенностью и сохранять спокойствие при неприятностях.

Руководитель обязан не проводитьреинжиниринг, а обеспечивать его проведение, собрав для этого команду и делая все необходимое для того, чтобы она смогла работать. Он получает нужные ресурсы, разбирается с бюрократическими вопросами и стремится заручиться поддержкой других менеджеров, чьи функциональные группы задействованы в этом процессе.

Руководитель процесса также мотивирует, вдохновляет и консультирует свою команду, являясь для нее критиком, представителем интересов и контролером. Когда идеи команды вызывают недовольство остальных сотрудников, руководители процесса защищают своих подопечных от стрел критики, принимая ее на себя, чтобы их команды могли сосредоточиться на реинжиниринге.

Работа руководителя процесса не завершается с окончанием проекта по реинжинирингу. Теперь в основу организационной структуры ложится процесс, а не функция или месторасположение. Поэтому каждому процессу и в дальнейшем нужен будет руководитель, чтобы следить за его выполнением.

Команда по реинжинирингу

Реальную работу со всеми ее трудностями выполняет команда по реинжинирингу. Ее участники должны генерировать идеи и преобразовывать их в планы (а затем их нередко просят осуществить эти планы). Именно эти люди на деле реформируют компанию.

Прежде чем подробно говорить о них, нужно уточнить небольшую деталь: одна команда может проводить реинжиниринг лишь одного процесса; поэтому в компании, где проходит реинжиниринг сразу нескольких процессов, будет работать несколько команд.

Обратите внимание на то, что мы называем эти группы командами, а не комитетами. Чтобы работать как команда, они должны быть небольшими: 5-10 человек. В каждой команде должно быть два типа людей: инсайдеры и аутсайдеры.

Мы определяем инсайдеров как людей, участвующих в процессе, который подвергается реинжинирингу. Они связаны с различными функциями, задействованными в этом процессе, и знают его — или по крайней мере те его части, с которыми сталкиваются по работе.

Но хорошее знание существующего процесса и приемов его выполнения в компании — палка о двух концах. С одной стороны, команда может понять недостатки этого процесса и дойти до источников его неэффективности. Но глубокое знание предмета может помешать инсайдерам взглянуть на него по-новому.

Иногда инсайдеры путают желаемое с действительным. Поэтому мы ищем людей, которые уже успели освоиться в компании, но еще не привыкли к нелогичности стандартных рабочих процедур и не начали считать старый процесс обоснованным. Мы также ищем «диссидентов», которые знают и правила, и способы их обойти. В общем, в команду по реинжинирингу должны быть назначены лучшие и самые сообразительные сотрудники — восходящие звезды компании.

Мы также ищем «диссидентов», которые знают и правила, и способы их обойти. В общем, в команду по реинжинирингу должны быть назначены лучшие и самые сообразительные сотрудники — восходящие звезды компании.

Очень важно, чтов силу своей компетентности инсайдеры пользуются доверием со стороны остальных сотрудников. Если инсайдеры говорят, что какой-то новый процесс сработает, люди в их подразделении должны им поверить. Когда наступает срок внедрения нового процесса, инсайдеры сыграют ключевую роль в убеждении остальных сотрудников принять эти изменения.

Но инсайдеры неспособны провести реинжиниринг процесса самостоятельно, Их личные взгляды могут оказаться слишком узкими, ограничиваться лишь одной частью процесса; кроме того, инсайдеры могут быть заинтересованы в сохранении существующего процесса и структуры. Неразумно было бы ожидать, что они безо всякой помощи извне преодолеют предубеждения, связанные с их познавательными процессами и принадлежностью к организации, и придумают радикально новые способы работы. Предоставленная самой себе, команда инсайдеров будет заново создавать ужесуществующее, и улучшения, возможно, составят около 10%; команда останется в рамках существующего процесса, а невыйдет за них. Инсайдеры нужны команде, чтобы понять, что именно менять, а для осуществления изменений требуется преобразующий элемент — аутсайдеры, непрофессионалы.

Предоставленная самой себе, команда инсайдеров будет заново создавать ужесуществующее, и улучшения, возможно, составят около 10%; команда останется в рамках существующего процесса, а невыйдет за них. Инсайдеры нужны команде, чтобы понять, что именно менять, а для осуществления изменений требуется преобразующий элемент — аутсайдеры, непрофессионалы.

Аутсайдеры не участвуют в процессе, который подвергается реинжинирингу, и поэтому приносят в команду более высокий уровень объективности и новые взгляды. Аутсайдеры не боятся говорить королю, что он голый, и задавать наивные вопросы, которые сокрушают старые предположения и помогают людям увидеть мир в новом, более интересном ракурсе. В команде по реинжинирингу аутсайдеры должны «поднимать волну». Так как аутсайдеры ничем не обязаны тем сотрудникам, которых затрагивают производимые ими изменения, они могут более уверенно идти на риск.

Откуда берутся аутсайдеры? Они по определению находятся вне процесса и часто приходят со стороны, особенно в компанию, которая раньше никогда не занималась реинжинирингом. Аутсайдеры должны быть хорошими слушателями, иметь отличные навыки общения, уметь видеть ситуацию в целом и быстро обучаться, так как им придется в спешке многое узнавать о каждом процессе, с которым они будут работать. Им нужна изобретательность и способность представить концепцию и добиться ее осуществления.

Аутсайдеры должны быть хорошими слушателями, иметь отличные навыки общения, уметь видеть ситуацию в целом и быстро обучаться, так как им придется в спешке многое узнавать о каждом процессе, с которым они будут работать. Им нужна изобретательность и способность представить концепцию и добиться ее осуществления.

Возможно, многие кандидаты на позиции аутсайдеров уже работают в самой компании. Их нужно искать в конструкторско-технических подразделениях, отделах информационных систем и маркетинга, где обычно собираются люди, ориентированные на процесс и имеющие склонность к новаторству. Компании, у которых нет подходящих аутсайдеров, могут привлечь их извне; обычно для этого дается задание консалтинговым фирмам, разбирающимся в реинжиниринге. Такие консультанты приносят с собой опыт, которого у компаний может не оказаться.

Сколько аутсайдеров нужно команде по реинжинирингу? Некоторые разногласия принесут большую пользу. Правильное соотношение — приблизительно два-три инсайдера на каждого аутсайдера.

Нельзя сказать, что инсайдеры и аутсайдеры уживаются легко; не ожидайте, что они будут любезно уговаривать друг друга. Скорее всего собрания команды будут похожи на заседания российского парламента, и это нормально. Если в команде в ходе реинжиниринга нет разногласий и конфликтов, это обычно означает отсутствие продуктивной работы, но если они есть, они должны быть направлены на общую цель. Как сказал шотландский философ Дэвид Юм, «истина появляется благодаря разногласиям между друзьями». Для нас друзья — это люди, которые испытывают взаимное уважение изаботятся друг о друге. Участники команд должны быть друзьями, которые стремятся к одной цели: улучшить выполнение своего процесса. Они не должны бороться за сферы влияния или преследовать яичные цели.

Команды по реинжинирингу должны в значительной степени заниматься самоуправлением. Руководитель процесса — их клиент, а не начальник; а система, которая измеряет эффективность команды и вознаграждает за нее, должна в качестве главного критерия использовать продвижение команды к цели. Более того, эффективность команды должна быть самым важным критерием достижений ее отдельных участников.

Более того, эффективность команды должна быть самым важным критерием достижений ее отдельных участников.

Чтобы команда смогла функционировать, ее участники должны работать в одном месте, а это не так просто, как может показаться. Реинжиниринг не пойдет, если члены команд будут работать в отдельных кабинетах. Составляя планы офисов, большинство компаний не учитывает необходимость совместной работы ипоэтому делает множество отдельных кабинетов для одного или нескольких человек и конференц-залы для встреч. Но при этом возникает нехватка больших помещений для совместной продолжительной работы команд. Это может оказаться серьезным препятствием в работе команды по реинжинирингу, поэтому одна из обязанностей лидера — найти или получить подходящее рабочее помещение для команды.

Реинжиниринг включает изобретения и открытия, творчество и синтез. Команда должна уметь работать с неоднозначными явлениями, понимать неизбежность ошибок и учиться на них.

Обычные организации применяют к решению проблем аналитический подход, ориентированный на детали: для них важно найти правильный ответ с первой попытки. Они лелеют модель решения проблем, которую мы называем «бесконечное планирование, безупречное воплощение»: после длительного периода анализа разрабатывается настолько совершенный план, что его, по идее, может выполнить кто угодно. В противоположность этому подходу реинжиниринг требует от команды постоянно учиться при изобретении нового способа выполнения работы. Для этого придется отойти от традиционного стиля решения проблем, что для некоторых будет непросто.

Они лелеют модель решения проблем, которую мы называем «бесконечное планирование, безупречное воплощение»: после длительного периода анализа разрабатывается настолько совершенный план, что его, по идее, может выполнить кто угодно. В противоположность этому подходу реинжиниринг требует от команды постоянно учиться при изобретении нового способа выполнения работы. Для этого придется отойти от традиционного стиля решения проблем, что для некоторых будет непросто.

У команды по реинжинирингу нет официального начальника. Как правило, есть капитан; иногда его назначает руководитель процесса, но обычно его выбирают по единодушному согласию членов команды. Капитан — не король, а лишь «первый среди равных», как Джордж Вашингтон. Он может быть как инсайдером, так и аутсайдером. Капитан служит посредником и «квартирмейстером» команды и обеспечивает ей нужные условия для выполнения работы; он может составлять повестки для встреч команды, помогать команде придерживаться их, а также улаживать возникающие конфликты. Вероятно, ему также придется заниматься административными вопросами, например составлять графики встреч и планировать отпуска. Но его главная роль — работать в команде подобно всем остальным участникам.

Вероятно, ему также придется заниматься административными вопросами, например составлять графики встреч и планировать отпуска. Но его главная роль — работать в команде подобно всем остальным участникам.

Нам часто задают три вопроса о команде по реинжинирингу: «Сколько» Как долго? Что дальше??

Вопрос «Сколько»- означает: какую часть времени участники команд должны посвящать усилиям по реинжинирингу? Мы строго подходим к этому: здесь частичная занятость не сработает. Каждый член команды ?будь то инсайдер или аутсайдер — должен посвящать реинжинирингу как минимум 75% своего времени, иначе будет крайне сложно чего-то добиться, а работа затянется и все усилия могут сойти на нет. Мы настоятельно рекомендуем организациям назначать в команды сотрудников, которые будут посвящать реинжинирингу 100% своего времени. Это не тольько поможет им достичь поставленных целей, но и убедительно продемонстрирует компании, что руководство принимает реинжиниринг всерьез.

Работа в команде по реинжинирингу — это задание не на три месяца. Как минимум она должна продолжаться при внедрении обновленного процесса (на что обычно уходит год), но предпочтительно — до полного завершения реинжиниринга. Приходя в команду, инсайдеры, по сути, должны оставить свои текущие задания и прежние подразделения. Участникам команды нужно порвать со старыми связями, чтобы сохранять верность процессу, реинжинирингу и команде. Их цель — представлять коллективные интересы компании, а не ограниченные интересы своих прежних отделов. Этого можно добиться, если инсайдеры будут знать, что после реинжиниринга они не вернутся на прежние должности, а войдут в новую структуру, нацеленную на выполнение перепроектированного процесса. Нет более эффективного стимула, чем перспектива пользоваться результатами своей работы.

Как минимум она должна продолжаться при внедрении обновленного процесса (на что обычно уходит год), но предпочтительно — до полного завершения реинжиниринга. Приходя в команду, инсайдеры, по сути, должны оставить свои текущие задания и прежние подразделения. Участникам команды нужно порвать со старыми связями, чтобы сохранять верность процессу, реинжинирингу и команде. Их цель — представлять коллективные интересы компании, а не ограниченные интересы своих прежних отделов. Этого можно добиться, если инсайдеры будут знать, что после реинжиниринга они не вернутся на прежние должности, а войдут в новую структуру, нацеленную на выполнение перепроектированного процесса. Нет более эффективного стимула, чем перспектива пользоваться результатами своей работы.

Пока что мы рассмотрели так называемое ядро команды — группу, которая непосредственно осуществляет реинжиниринг. Это ядро обычно дополняется внешним кругом сотрудников, участвующих в реинжиниринге на основе частичной или временной занятости. Они выполняют более узкие м специализированные задачи: например, в этом внешнем кругу часто представлены клиенты процесса и поставщики, напрямую, без помех сообщающие своивзгляды и проблемы. Специалисты, имеющие опыт в определенных функциональных областях (ИТ, управление персоналом иди PR), часто тоже включаются во внешний круг. Они располагают нужной для команды информацией, и их могут назначать для выполнения определенных задач — например, при необходимости создать информационную систему для поддержки нового процесса или разработать план коммуникации, чтобы объяснить новый процесс остальным сотрудникам компании. Эти люди обычно привлекаются на временной основе.

Они выполняют более узкие м специализированные задачи: например, в этом внешнем кругу часто представлены клиенты процесса и поставщики, напрямую, без помех сообщающие своивзгляды и проблемы. Специалисты, имеющие опыт в определенных функциональных областях (ИТ, управление персоналом иди PR), часто тоже включаются во внешний круг. Они располагают нужной для команды информацией, и их могут назначать для выполнения определенных задач — например, при необходимости создать информационную систему для поддержки нового процесса или разработать план коммуникации, чтобы объяснить новый процесс остальным сотрудникам компании. Эти люди обычно привлекаются на временной основе.

В дополнение к лидеру и команде реинжинирингом в компании обычно также занимаются организационный комитет и начальник штаба.

Организационный комитет

Организационный комитет — необязательный аспект структуры управления реинжинирингом. Одним компаниям он жизненно необходим, а другие работают без него. Этот комитет состоит из старших менеджеров и в числе прочих включает руководителей процесса, которые планируют общую стратегию реинжиниринга в компании. Председателем этой группы должен быть лидер реинжиниринга.

Этот комитет состоит из старших менеджеров и в числе прочих включает руководителей процесса, которые планируют общую стратегию реинжиниринга в компании. Председателем этой группы должен быть лидер реинжиниринга.

Организационный комитет рассматривает общие вопросы, выходящие за рамки отдельных процессов и проектов реинжиниринга, ?например, принимает решения о приоритетности проектов и распределении ресурсов. Руководители процессов и их команды обращаются в комитет за помощью, если сталкиваются с проблемами, которые не могут решить самостоятельно. Члены комитета рассматривают и улаживают конфликты между руководителями процессов. Организационный комитет, одновременно напоминающий верховный суд, общество взаимопомощи и палату лордов, может оказать большую помощь в успешном осуществлении широкой программы реинжиниринга.

Начальник штаба

Руководители процесса и их команды сосредоточены на своих конкретных проектах реинжиниринга. Кто же тогда активно управляет усилиями по реинжинирингу в целом, во всей организации? У лидера правильная точка зрения, но ему не хватает времени для повседневного управления реинжинирингом, поэтому ему нужна значительная поддержка со стороны персонала, которую обеспечивает начальник штаба при лидере реинжиниринга. Теоретически он должен непосредственно подчиняться лидеру, но мы видели множество вариаций подчинения.

Теоретически он должен непосредственно подчиняться лидеру, но мы видели множество вариаций подчинения.

У начальника штаба две главные функции: первая — обеспечивать деятельность и поддержку каждого руководителя процесса и команды; вторая — координировать всю текущую деятельность по реинжинирингу.

Начальник штаба может помочь при отборе инсайдеров для команды и определить или даже предоставить подходящих аутсайдеров. Он является хранителем приемов реинжиниринга компании, и с ним должен в первую очередь связаться каждый руководитель процесса после своего назначения. Он также будет консультировать новых руководителей процессов по вопросам и проблемам, с которыми те могут столкнуться. Ему уже знакома дорога реинжиниринга, и его новым попутчикам не будет там одиноко и страшно.

Начальник штаба также внимательно следит за руководителями процессов в течение реинжиниринга, чтобы они не сбились с пути. Он может организовывать дискуссии между ними, выступая ведущим. Он должен следить и за тем, чтобы руководители процессов выполнения заказов и приобретения материалов координировали свои усилия в нужное время.

Еще одна обязанность начальника штаба — разработка инфраструктуры для реинжиниринга, чтобы все проекты в компании не были клонами первого. Испытанные на практике методы и резерв опытных аутсайдеров — два способа, с помощью которых компании могут извлечь выгоду из собственного опыта. Но есть и третий способ.

Некоторые элементы инфраструктуры могут облегчить и ускорить проект реинжиниринга, если внедрены еще до его начала. Один такой элемент — ИТ. Часто на ранней стадии проекта (или даже до его начала) можно предвидеть, какие информационные системы понадобятся организации для поддержки процесса, который подвергается реинжинирингу. Ранняя установка аппаратного обеспечения и поддерживающего ПО (платформ) для этих систем значительно ускорит осуществление проекта. А если компания на ранней стадии реинжиниринга узнает, что для преобразуемых процессов потребуются дополнительные сотрудники определенного типа, она сможет нанять их заранее, что впоследствии избавит менеджеров этих проектов от многих проблем и сэкономит их время. Также следует предвидеть значительные изменения в системах вознаграждения работников и критериях эффективности. Все эти потребности инфраструктуры начальник штаба должен предусмотреть и заранее приготовить решения.

Также следует предвидеть значительные изменения в системах вознаграждения работников и критериях эффективности. Все эти потребности инфраструктуры начальник штаба должен предусмотреть и заранее приготовить решения.

Напоследок хотелось бы отметить, что иногда начальник штаба начинает создавать проблемы, слишком увлекаясь контролем и забывая, что усилия по реинжинирингу возглавляет лидер и руководитель процесса. Организации должны предотвращать такую возможность и всегда помнить,что работа по реинжинирингу — обязанность руководителей основных подразделений, а не начальника штаба.

Итак, на ниве реинжиниринга трудятся лидер, руководитель процесса, команда из инсайдеров и аутсайдеров, организационный комитет и начальник штаба. В некоторых компаниях эти позиции могут называться по-другому или иметь другие определения. Это нормально: реинжиниринг — молодое искусство, и к нему может быть более одного подхода.

Преемственность в российском бизнесе: результаты исследования

В России темпы сменяемости генеральных директоров значительно обгоняют западные страны как в публичных, так и в частных компаниях. О причинах этого явления, особенностях смены CEO , «портрете» преемников в крупнейших компаний читайте в исследовании Talent Equity Institute.

Преемственность в российском бизнесе

Тема CEO Succession – преемственности в руководстве компанией – активно обсуждается на развитых рынках с 1970-х годов, а в последнее десятилетие стала одной из центральных для всей глобальной экономики. Причин тому несколько: заметное уменьшение срока работы в должности CEO, более частая смена генеральных директоров и корпоративные скандалы с СЕО-неудачниками, уничтожающими миллиарды долларов акционерной стоимости. Вот главные темы дискуссий о преемственности руководства: какие кандидаты обеспечивают более высокие результаты — внутренние или внешние, кто и как должен выбирать преемника, как готовить будущего СЕО и как передавать полномочия. В последние десятилетия на основании количественных и качественных исследований возникли оригинальные академические теории, объясняющие те или иные аспекты преемственности, консультанты создали и активно продвигают практические модели подготовки и реализации проектов замены СЕО. Насколько применимы теории и практические рекомендации, выработанные на основании изучения прежде всего развитых рынков, к российской бизнес-действительности? Чем преемственность в российских компаниях отличается от мировых трендов? В поисках ответов на эти вопросы Talent Equity Institute провел комплексное исследование замены генеральных директоров в 160 крупнейших (по показателям объема выручки за 2012 год) российских компаниях в период с 2003 по 2013 год.

Некоторые выводы исследования

- На российском рынке темпы сменяемости генеральных директоров значительно обгоняют западные страны (каждый третий CEO не дорабатывает до года). Чем хуже ситуация в экономике, тем более компании склонны сменять CEO.

- Низкая эффективность корпоративного управления приводит к более высокой частоте сменяемости CEO в публичных компаниях, по сравнению с частными. При этом, если количество собственников больше одного, то вероятность смены CEO возрастает.

- Вопреки расхожему мнению компании с государственным участием по темпам смены CEO не отстают от негосударственных. Они также чаще привлекают внешних кандидатов.

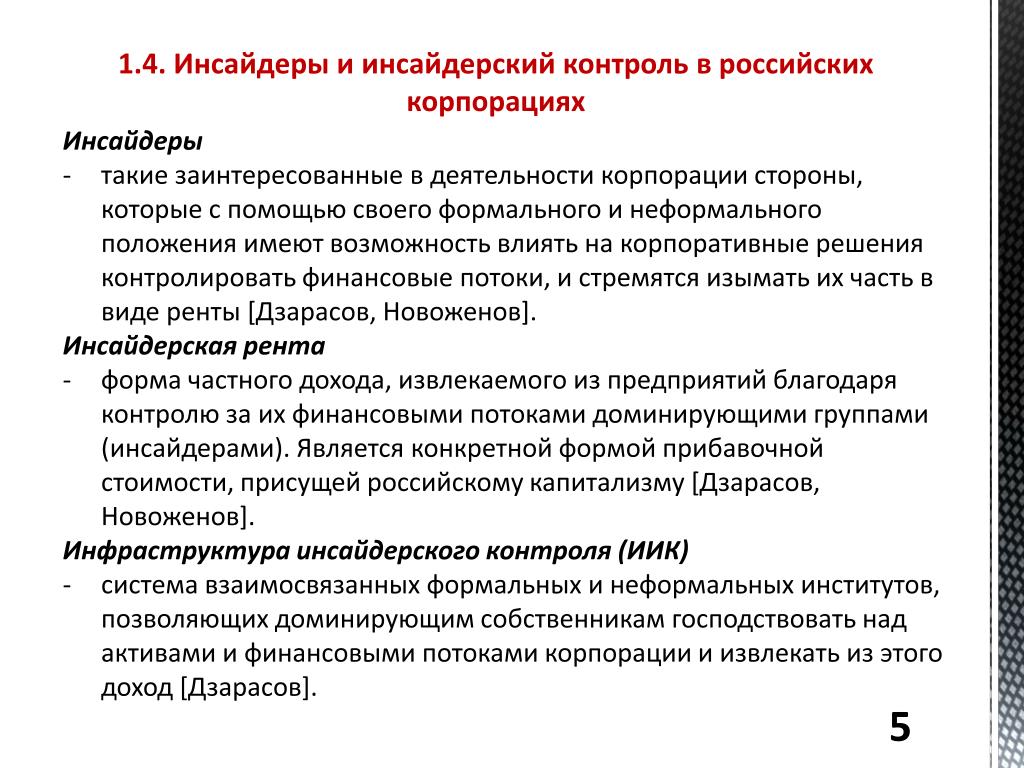

- В российской действительности социальный капитал (круг знакомств, доверие акционеров) играет более значимую роль, чем опыт управленческой работы, знание компании или отрасли, бизнес-образование. Менеджеры, накапливающие данный социальный капитал в структурах одного и того же собственника – групп-инсайдеры, – показывают наиболее стабильные результаты.

- Как таковой, рынок крупных CEO отсутствует – только единицам удается, сменив работу, стать руководителями сопоставимой по размеру компании. Косвенно об этом свидетельствует также высокий процент понижений в должности: экс-CEO предпочитают остаться в своей компании – пусть и на более низкой ступеньке, – понимая, что на открытом рынке аналогичную вакансию найти затруднительно.

- Лучших результатов в управлении бизнесом добиваются собственники. Среди наемных CEO наиболее стабильные результаты показывают групп-инсайдеры, внешние же кандидаты демонстрируют худшие показатели (зачастую им не хватает знания компании, индустрии, сетевого ресурса, а кроме того, аутсайдеров чаще всего привлекают в кризисные времена и им не удается кардинальным образом изменить ситуацию в компании).

Результаты исследования

70% компаний из нашей выборки сменили за последнее десятилетие своего генерального директора, 24% процента сделали это дважды, а 22% – три и более раз. Как видно из рис. 1, с 2004 по 2007 год число замен CEO выросло практически на 80%. При этом после 2007 года проявляется годовой циклический характер смены (пики чередуются с 30%-ными падениями). Наиболее результативным по количеству случаев преемственности стал кризисный 2009 год, – как правило, в кризис компании чаще меняют CEO. На американском и европейском рынках 2009 год также оказался наиболее волатильным за 10 лет, но при этом доля компаний, сменивших CEO в 2009 году, в США составила 12%, в Европе и Азии – 15%, в России же достигла 18%.

Стоит отметить, что на конец I квартала 2014 года мы зарегистрировали уже 12 случаев смены CEO, и если подобные темпы сохранятся, то 2014 год может стать лидером по количеству замен CEO за последнее десятилетие, что будет косвенным свидетельством кризисного состояния российской экономики.

Отраслевые особенности преемственности

Преемственность CEO имеет четкую индустриальную специфику – некоторые отрасли демонстрируют значительно более высокую волатильность с точки зрения как количества замен генеральных директоров, так и процента компаний, осуществивших замену. Абсолютный лидер в обеих категориях – телекоммуникационная отрасль, где все компании из нашей выборки сменили CEO, в среднем по 3,7 CEO на компанию. Например, в «Вымпелкоме» и «Ростелекоме» первые лица поменялись 6 и 5 раз соответственно. Возможное объяснение подобной нестабильности телекоммуникационной индустрии состоит в том, что привыкшие к бурному росту в начале 2000-х акционеры, неудовлетворенные медленным ростом или даже падением результатов в период насыщения рынка, занялись поиском корпоративного спасителя в лице нового СЕО. Аналогичные процессы происходят и на международных рынках – с точки зрения сменяемости CEO телеком лидирует во всех странах.

На другом полюсе – относительно стабильные отрасли: фармацевтика, строительство, агропромышленность, производство потребительских товаров, которые характеризуются немногочисленными сменами первых лиц. Одно из возможных объяснений заключается в том, что в данных отраслях по-прежнему достаточно большое количество некрупных частных компаний, где во главе стоят собственники-основатели, которые еще не начали процесс передачи власти преемникам и, соответственно, не успели совершить ошибок.

Такие индустрии, как ритейл, нефтегазовая отрасль, компьютерная дистрибуция и IT, характеризуются понятием bad replacement – относительно немногие компании, по сравнению с другими отраслями, меняют CEO, но если вступают на этот путь, то делают это не единожды, «перебирая» генеральных директоров.

Акционерная структура и преемственность

По нашему мнению, структура собственности оказывает решающее влияние на частоту смены СЕО. Мы выделили следующие типы компаний с точки зрения акционерного капитала:

- государственная непубличная компания,

- публичная компания с государством в качестве основного акционера,

- публичная компания с одним контролирующим негосударственным акционером,

- публичная компания с двумя и более негосударственными акционерами,

- частная компания с одним контролирующим негосударственным акционером,

- частная компания с несколькими негосударственными акционерами.

Учитывая стабильность политической власти за последние 10 лет, а также курс на постоянство кадров, проводимый В.В. Путиным, логично было бы предположить, что госкомпании (как публичные, так и непубличные) будут лидировать с точки зрения постоянства их руководителей. Но, как видно из рис. 3, в более чем 80% государственных компаний СEO за последние 10 лет все-таки сменились, при этом количество CEO на одну компанию ниже среднего по всему рынку, что в целом может служить показателем определенной стабильности руководства государственных компаний.

Наиболее динамичный с точки зрения сменяемости СЕО тип – публичные компании с двумя и более крупными акционерами. Возможно, собственники стремятся получить дополнительные преимущества контроля, которые у них ассоциируются с назначением на позицию первого руководителя своего человека или хотя бы с удалением ставленника второго крупного акционера. Формула «чем больше акционеров – тем чаще меняется CEO» работает и в отношении частных (непубличных) компаний: бизнесы с несколькими собственниками меняют CEO в среднем два раза за 10 лет. Только чуть больше половины частных компаний с одним контролирующим акционером сменили генерального директора за последние 10 лет и сделали это с минимальной частотой – 1,7 раза.

Показательно, что публичные компании меняют CEO чаще частных, хотя публичные компании с более продвинутой системой корпоративного управления теоретически должны обеспечивать более высокое качество решений по замене СЕО. Мы проанализировали, влияет ли наличие хотя бы двух независимых директоров (что свидетельствует об определенном уровне развития корпоративного управления) на частоту сменяемости CEO, тип преемника и другие характеристики. Компании с участием независимых директоров и без них демонстрируют одинаковые тренды, что говорит о слабом влиянии совета директоров и системы корпоративного управления в целом на результаты процесса преемственности.

Портрет преемника

Демография

Как же выглядит среднестатистический преемник генерального директора крупнейшей российской компании? Его средний возраст – 45 лет, что делает российских преемников одними из самых молодых в мире (в США аналогичный показатель – 53 года, в Японии – более 60 лет), при этом мировой тренд – омоложение генеральных директоров. В России самые молодые CEO встречаются в банковской индустрии (39,5 года), самые возрастные – в нефтегазовой (51 год).

Среди генеральных директоров, вставших во главе крупнейших российских компаний за последние 10 лет, всего четыре женщины (около 1,4%). При этом только одна из них руководила компанией более 1,5 года. В мире ситуация с женщинами во главе компаний лучше, но ненамного – например, среди CEO компаний из списка Fortune 500 женщин на текущий момент около 4,4% (в России на сегодняшний день 1% CEO 160 крупнейших бизнесов – женщины).

Что касается иностранцев на позициях генеральных директоров крупнейших российских бизнесов, то тренд привлекать экспатриатов в качестве первых лиц начал проявляться в 2006 году, достиг пика в кризисный 2009 год и резко пошел вниз в посткризисное время. В целом, доля экспатриатов за десятилетие не превысила 9%, при этом около половины приглашенных из-за рубежа генеральных директоров возглавили компании розничной индустрии – относительно новой для российского рынка, где еще не успели вырасти отечественные профессионалы. При этом иностранцы в среднем недолго задерживаются во главе российских компаний – по 2,4 года, за этот период они успевают поделиться лучшими практиками, и дальнейшее управление осуществляется российскими менеджерами.

Индустриальный опытБолее 70% CEO-преемников имели опыт работы в отрасли, к которой принадлежит возглавляемая ими компания (в среднем провели в этой отрасли около 16 лет). 30% имеют опыт работы более чем в двух отраслях, помимо текущей.

Отличительной российской особенностью является процент преемников, имеющих опыт работы в государственных и/или силовых структурах – 25%, для 14% госслужба стала основным профессиональным опытом, а 3% вообще не имели никакого опыта работы в бизнесе до вступления в должность CEO.

Своеобразной отраслью-донором, помимо госслужбы, можно назвать финансовые институты: каждый пятый российский CEO работал в банках и/или страховых и инвестиционных компаниях.

Так называемых лайферов – CEO, которые всю профессиональную карьеру проработали в одной компании, – на российском рынке около 10%. Среди американских CEO компаний из списка S&P 500 таких около 20%, но при приближении к первой сотне их количество возрастает до 28% (например, в 1998 году данный показатель был около 40%).

Функциональный опыт

Традиционным для нашей экономики, ориентированной на добычу полезных ископаемых и «тяжелые» индустрии, является производственный функциональный опыт генеральных директоров (33%). Начиная, как правило, с позиций инженеров, они со временем вырастали до директоров по производству или директоров крупнейших активов (заводов, шахт), где их технические знания и производственные навыки имели первостепенное значение. На втором месте по распространенности – бывшие финансисты (26%). Из финансовой функции CEO в России вырастают почти так же часто, как и на американском рынке (27%). Только 17% генеральных директоров из нашей выборки имеют непосредственный опыт работы в коммерческой функции (маркетинг и продажи) в противовес45% CEO крупнейших американских корпораций. Выходцы из консалтинга всего в 3% случаев дорастают до первых позиций (в США таких 6%), при этом опережая профессионалов из HR и IT (по 1%), чьи случаи скорее исключение.

Опыт работы первым лицом

Принципиально ли иметь опыт CEO, чтобы возглавить одну из крупнейших российских компаний? Результаты исследования говорят, что нет. Более 60% преемников приходят на позицию генерального директоров с уровня CEO-1, при этом около 45% вообще не имеют опыта работы первым лицом. Еще 7% перемещаются в кресло генерального с позиции директора дочерней компании, 5% – чиновники, 2%– поднялись с позиции CEO-2. Генеральных директоров,имеющих опыт работы CEO (даже если компания гораздо меньше по размеру), на российском рынке 25%, что превышает аналогичный показатель в США, где только 7% CEO крупнейших компаний приходят с первой позиции.

В нашей выборке 160 крупнейших компаний за десятилетие обнаружилось всего пять случаев, когда один человек возглавлял две компании из списка, собственники которых не связаны друг с другом (причем двое из этих «дважды CEO» – экспатриаты). Таким образом, у нас фактически отсутствует рынок крупных CEO – каждому дается один шанс на то, чтобы реализовать себя.

Бизнес-образование

17% CEO-преемников имеют MBA, при этом 7,5% получали степень в ведущих бизнес-школах (8% – в университетах за пределами десятки лучших, 4% – в российских бизнес-школах). Для российского рынка это достаточно высокие показатели, хотя и не сопоставимые с американским рынком CEO, где около 40% имеют степень MBA (и более половины из них окончили Гарвардскую школу бизнеса).

Преемственность и результативность

Средний срок работы на посту CEO для преемника из нашей выборки составляет три года, при этом каждый третий (!) из ушедших CEO покинул компанию спустя год после своего назначения. Для сравнения, CEO в США остается на своей позиции в два раза дольше – 6,3 года (хотя два из пяти CEO покидают компанию в течение первых 18 месяцев). Является ли такой короткий срок показателем плохой подготовленности и низкой результативности российских генеральных директоров или они уходят по иным причинам? Мы попытались ответить на этот вопрос.

Типы преемников

В академической литературе принято различать два основных типа преемников: инсайдер (insider) – внутренний кандидат (проработавший на момент назначения CEO в компании не менее двух лет) и аутсайдер (outsider) – внешний кандидат (привлеченный из другой компании). Сильные и слабые стороны обоих типов хорошо известны: инсайдеры лучше знают компанию, ее особенности и культуру, собственники уже имели возможность оценить их результативность. Для аутсайдеров же незнание компании может быть полезным – у них нет социальных обязательств перед сотрудниками, они обладают свежим взглядом и не боятся перемен; как правило, они также имеют впечатляющий послужной список. На развитых рынках более распространено назначение инсайдеров (от 70% на рынках Европы до 96% в Японии).

Разбирая кейсы российской преемственности, мы обнаружили, что нужно выделить еще несколько категорий. Для нашего рынка характерна высокая концентрация капитала: во владении одного акционера часто находятся разнородные с точки зрения размеров, отраслей, стадий роста активы. Как правило, вокруг таких собственников образуются «сети» из доверенных менеджеров, которых назначают управлять активами в зависимости от требований текущей ситуации. Таких генеральных директоров мы назвали групповыми инсайдерами (group insiders), их еще называют инсайдерами группы и групп-инсайдерами.

Групповых инсайдеров сближает с инсайдерами налаженный контакт с собственником, с аутсайдерами – свежий взгляд на компанию, где они, скорее всего, до этого не работали.

Существует еще один подвид инсайдеров группы – так называемые колонизаторы (colonizers). Это групп-инсайдеры, которые возглавляют актив в момент его перехода под контроль нового собственника. Как правило, перед колонизатором в отличие от групп-инсайдера не стоит задача развивать бизнес; ему необходимо в максимально короткий срок произвести разведку, зачистить команду и предоставить отчет собственнику.

Еще один вид CEO-преемников – это собственники, возвращающиеся к операционному управлению (что часто случается,например, в условиях кризиса).

И наконец, последний подвид: генеральные директора – потомки основателей.

Если смотреть на распределение преемников согласно перечисленным выше типам, то можно увидеть, что процент инсайдеров (36%) в России в два раза ниже, чем на развитых рынках и практически сопоставим с количеством аутсайдеров (32%). С одной стороны, это объясняется достаточно слабыми механизмами развития будущих управленцев изнутри, с другой – частыми переходами собственности из рук в руки и, соответственно, недоверием новых собственников внутреннему менеджменту.

Совокупная доля групп-инсайдеров и колонизаторов – 24%, то есть в каждом четвертом случае у собственника есть менеджер из собственной сети, который возглавляет бизнес.

В 8% случаев бизнес подхватывают собственники, но только в четырех (!) случаях (не процентах) это были представители второго поколения (сыновья или дочери), в остальных случаях – к управлению компанией возвращались сами владельцы. Российские собственники крайне неохотно передают бизнес детям, возможно, одна из причин – нестабильность и даже опасность ведения бизнеса в российских условиях. Согласно опросам, собственники скорее предпочитают продать фамильное дело, нежели пытаться передать его детям.

От чего зависит выбор вида преемника? Прежде всего, мы посмотрели, как меняется распределение по годам (рис. 6). Единственный год, когда количество аутсайдеров превышало совокупное количество инсайдеров и групп-инсайдеров, – 2009-й, разгар кризиса. Возможно, в кризис собственники предпочитают искать менеджеров на стороне, поскольку требуется радикальная реструктуризация бизнеса. Интересно, что в 2013 году также было достаточно много случаев приглашения внешних СЕО, что косвенно подтверждает зависимость этого показателя от нестабильности экономики.

Кризисный 2009 год также стал причиной единственного за десятилетие превышения количества групп-инсайдеров над инсайдерами.

Есть ли связь между формой собственности компании и типом преемника? Если посмотреть на рис. 7, то по отклонению от среднего распределения можно понять, какие типы компаний тяготеют к тому или иному типу преемников. С точки зрения количества аутсайдеров абсолютным лидером являются публичные компании с государственным участием (55% аутсайдеров в отличие от 32% в среднем). Публичные компании с государственным участием – это сливки российского бизнеса, крупнейшие компании, где позиция генерального директора находится под пристальным вниманием не только бизнес-сообщества, но и политических сил, поэтому, как правило, на позицию первого лица стараются назначать людей либо приближенных к властным кругам, либо уже зарекомендовавших себя как CEO другого крупного бизнеса. В свою очередь, государственные непубличные компании привлекают на 12% меньше аутсайдеров, чем публичные с госучастием; возможно, это происходит потому, что достаточно большое количество государственных непубличных компаний меньше по размеру и не настолько интересны масштабным кандидатам.

На втором месте по количеству аутсайдеров публичные компании с двумя и более крупными акционерами – мы упоминали, что это одна из наиболее нестабильных с точки зрения преемственности форм акционерной структуры.В условиях перетягивания каната двумя крупными собственниками предпочтение может отдаваться приглашенному извне CEO – чужому для обоих собственников и теоретически нейтральному. Количество инсайдеров в этой категории компаний рекордно низкое – 14% (в среднем – 36%), так как инсайдер в любом случае подозревается в симпатии к тому или иному собственнику.

Меньше всего аутсайдеров привлекается в публичные компании с одним крупным акционером (16%), где предпочитают делать ставку на инсайдеров и групп-инсайдеров. Подобные компании чаще всего принадлежат к определенным бизнес-империям, в которые входят несколько крупных предприятий, соответственно обеспечивая потенциально широкое поле для перемещений менеджеров – групп-инсайдеров.

Пример частных компаний также подтверждает гипотезу, что чем больше акционеров, тем чаще привлекаются аутсайдеры: частные компании с несколькими акционерами привлекают аутсайдеров в 1,5 раза чаще частных компаний с одним контролирующим акционером.

Типы преемников и срок работы в должности

Средний срок работы преемников из нашей выборки – три года. Логично, что меньше всего работают колонизаторы– 2,1 года, так как их задача состоит в том, чтобы ввести новый бизнес в структуру собственности акционерапокупателя,и в среднем на это уходит два года.

Следующие по длительности срока – инсайдеры (2,7 года), которые уступают по этому показателю аутсайдерам (3,1 года), что совершенно не характерно для развитых рынков. Лидеры – групп-инсайдеры (3,3 года) и собственники (4,5 года). Пока неясно, чем объясняется лидерство групп-инсайдеров: их более высокой результативностью или тем, что налаженные социальные связи с собственниками позволяют им получить кредит доверия на более длительный срок?

Еще одна парадоксальная тенденция – обратная зависимость срока работы в компании перед назначением и последующим сроком работы в качестве CEO. На рис. 8 видно, что те, кто работает в компании более 15 лет, редко преодолевают средний показатель – трехлетний срок пребывания на позиции CEO, тогда как те, кто провел в компании меньше 15 лет, с гораздо большей вероятностью пробудут на первой позиции дольше трех лет. Более пристальный анализ конкретных кейсов помогает понять, что генеральные директора, до этого проработавшие в компании более 15 лет, – это, как правило, те, кто начал работу на низших производственных позициях и постепенно вырастал в компании. Со временем, например при неожиданной смене генерального директора, благодаря своему опыту и лояльности они получают шанс попробовать себя в роли CEO, но, видимо, не преуспевают.Возможно также, что их используют в качестве временной замены, которая может длиться около года.

В среднем инсайдеры проводят перед назначением 11 лет в компании (что гораздо меньше американских и европейских CEO-инсайдеров), а групп-инсайдеры и колонизаторы – 8–8,5 года в структуре одного собственника,то есть в среднем их путь к позиции CEO на несколько лет короче.

Причины смены CEO

Каковы триггеры смены CEO, что вызывает потребность в новом CEO?

Основная причина – это реструктуризация бизнеса: например, необходимость повышения операционной эффективности,коренное изменение стратегии, запуск новых продуктов / регионов, подготовка к приобретению /продаже, IPO. В 22% случаев именно это служит формальной причиной смены генерального директора. В 18% случаев CEO меняют в связи со сменой собственника или обострением конфликтов между собственниками. Плохие результаты – лишь третья по распространенности причина замены (16% случаев), что подтверждает гипотезу о слабой связи между преемственностью и результативностью.

Мы обнаружили еще один триггер – «сетевой», когда смена СЕО обусловлена интересами влиятельных лиц,чаше всего связанных с властью (14%) Этот фактор даже обгоняет по популярности самый, казалось бы, банальный – добровольный уход CEO на другую работу или на пенсию (12%).

В 11% случаев собственник решает отойти от дел и передать бразды правления кому-то другому (как правило, это происходит в моменты, когда компания в течение длительного времени достаточно стабильна).

И наконец, 7% случаев связаны с уходом генерального директора на повышение внутри группы и необходимостью найти ему замену.

Модели прихода CEO

В литературе выделятся несколько моделей передачи власти. Во-первых, «эстафета» (relay), когда уходящий CEO передает бразды правления инсайдеру, который теоретически был специально подготовлен к новой роли. Вторая модель – соревнование между несколькими внутренними кандидатами – так называемые «скачки» (horse race). Наиболее известный и подробно описанный случай скачек – выбор преемника для Джека Уэлча в GE, когда на позицию CEO претендовали три внутренних кандидата.

Классическая эстафета формально произошла в 32% случаев из нашей выборки, но более детальное погружение в отдельные кейсы показало, что российские компании крайне редко целенаправленно готовят преемников. Действующие CEO, как правило, не заинтересованы в уходе (в силу слаборазвитого рынка CEO) и не занимаются подготовкой смены. Несмотря на это, преемники, принявшие эстафету, проводят на своей позиции чуть дольше среднего срока – 3,3 года, что говорит о жизнеспособности данной модели.