Биометрические методы идентификации личности

| Актуальность | Приостановлено |

|---|---|

| Стоимость | По запросу |

| Продолжительность | 40 часов |

| Начало занятий | По мере формирования группы |

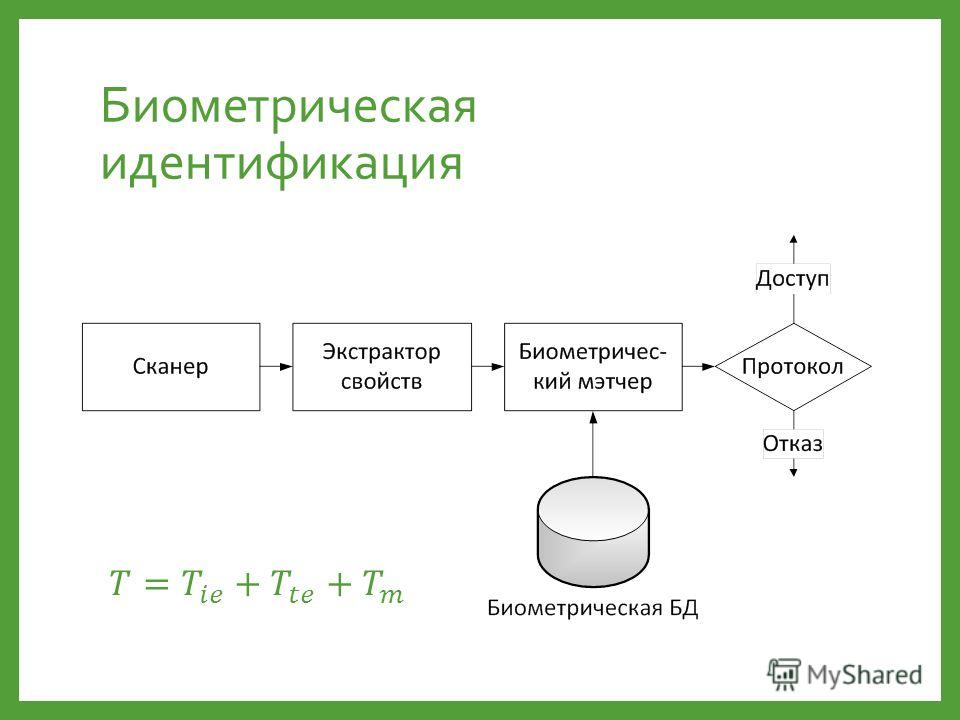

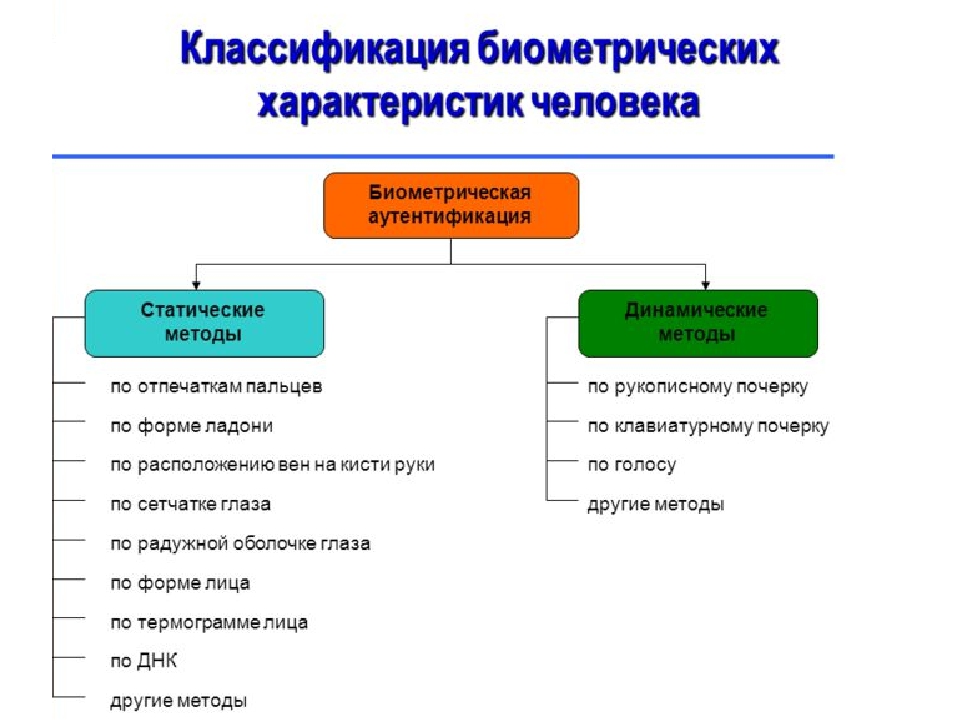

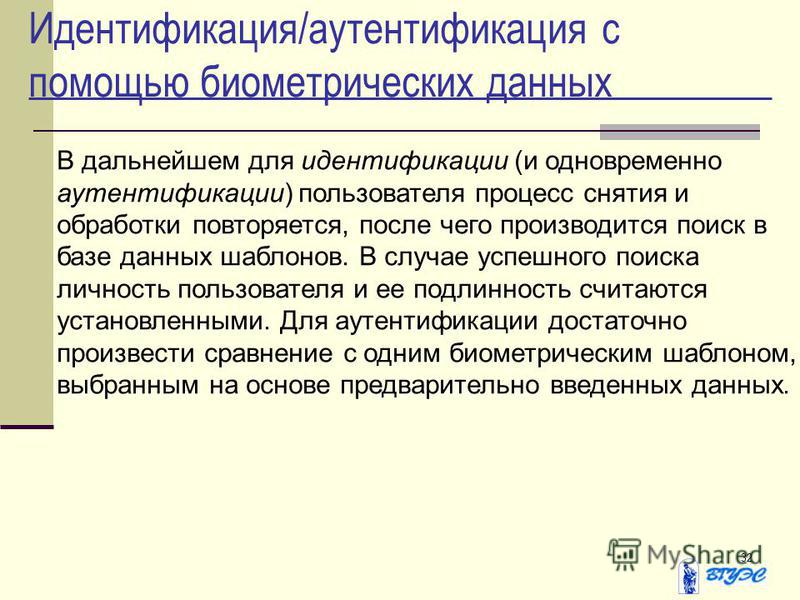

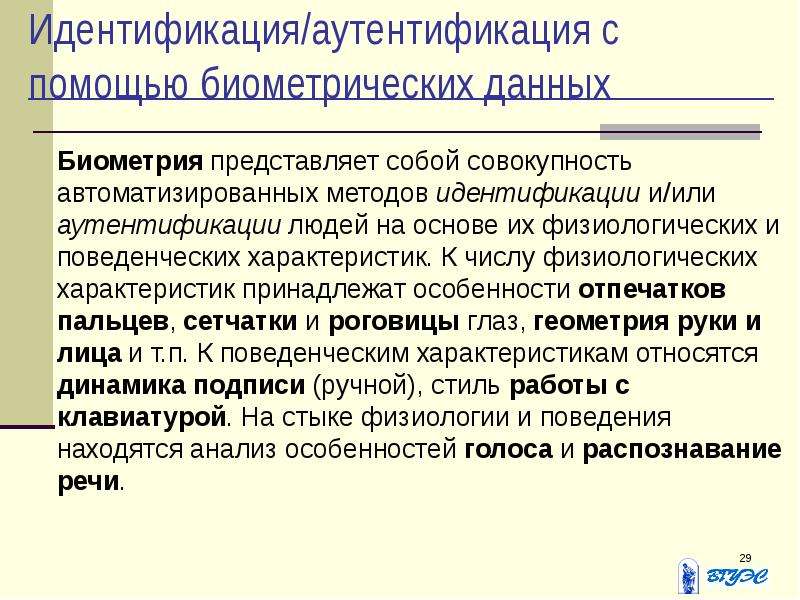

В ходе обучения рассматриваются методы биометрической идентификации людей — распознавание, аутентификация и идентификация.

Анализируются способы представления информации о лицах людей в биометрических системах, категории признаков, методы получения признаков, их выбор и уменьшение пространства признаков. Сравнительный анализ и обоснование методов выбора признаков для изображений с лицами. Методы детекции изменения сцены. Поиск сцен с лицами. Детекция и локализация области лиц на цифровых изображениях.

Проектирование (моделирование) и тестирование биометрических систем идентификации людей. Разделение исходных данных на обучающие и тестовые образы. Выбор структуры системы. Подбор параметров в системах. Оценка качества распознавания тестовых образов и стратегия принятия решений.

Формальная модель записи компьютерного эксперимента (модель системы распознавания). Примеры записи.

Пакет «FaReS-Mod» для моделирования биометрических систем идентификации людей на основе фотопортретов. Примеры решения некоторых прикладных задач в рамках пакета «FaReS-Mod».

Контактная информация

Запись на курс

Примеры идентификации веществ — Справочник химика 21

В качестве примера можно привести так называемый комбинированный метод анализа бензиновых фракций нефтей, разработанный под руководством академиков Г. С. Ландсберга и Б. А. Казанского на основе сочетания химических исследований и изучения спектров комбинационного рассеяния света [2]. Для создания новых спектральных методик идентификации веществ и для анализа сложных смесей органических соединений необходимы систематизированные данные по спектральным характеристикам индивидуальных соединений. Такие данные по ультрафиолетовым спектрам большого количества органических соединений в виде растворов в различных растворителях собраны в ряде изданий — атласов молекулярных спектров [3, 4]. Следует отметить, что подобных изданий, систематизирующих спектры кристаллов, пока нет, хотя работы в этой области успешно ведутся во многих лабораториях нашей страны и за рубежом.

ПРИМЕРЫ ИДЕНТИФИКАЦИИ ВЕЩЕСТВ [c.260]

Применение масс-спектрометрии для идентификации очевидно. Чтобы получить воспроизводимый спектр, обычно используют электронный пучок с энергией 40 — 80 эВ, поскольку этот ускоряющий потенциал выше потенциала возникновения большинства фрагментов. Как показывают уравнения (16.6) — (16.16), может происходить много различных процессов фрагментации, приводящих к большому числу пиков в спектрах простых молекул. На рис. 16.3 изображены пики достаточной интенсивности, обнаруженные в масс-спектре этанола. Учитывая очень слабые пики, которые на этом рисунке не показаны, в общей сложности в масс-спектре этанола наблюдается около 30 пиков. Эти пики низкой интенсивности представляют большую ценность для идентификации, но обычно при интерпретации спектра (т. е. при отнесении процессов фрагментации, приводящих к этим пикам) их не рассматривают. Полезная сводка литературных источников по масс-спектрам многих соединений (в основном органических) приведена в списке литературы в конце главы.

Рассмотрим пример идентификации одного вещества по ИК-спектру. Сначала снимают хроматограмму на выбранной жидкой фазе. Предположим, что нас интересует вещество, давшее на хроматограмме (рис. 53) пик 3. Из хроматограммы следует, что это [c.122]

Книга позволяет приобрести основные первоначальные навыки по идентификации веществ путем активного обучения спектральным методам на примере практических задач. Но для более глубокого изучения этих методов следует обращаться к специальным изданиям, которые перечислены в соответствующих списках литературы.

Но для более глубокого изучения этих методов следует обращаться к специальным изданиям, которые перечислены в соответствующих списках литературы.

На нескольких приведенных ниже примерах показано, что при микрохимическом анализе минералов можно использовать в качестве реактивов и такие обыкновенные вещества, как кислоты, которыми располагает каждый микроскопист, поскольку не требуется высокая чувствительность реакции, и не столько форма кристаллов, сколько оптические константы являются характерными для идентификации вещества в остатке на предметном стекле. [c.42]

Ниже приводятся некоторые примеры идентификации органических веществ ири помощи газовой хроматографии.

Однако чаще всего применение спектров ЯМР связано именно с идентификацией вещества путем установления структуры его молекулы. В качестве примера можно привести идентификацию мужского полового гормона группы стероидов. На рис. V.27 представлены ЯМР-, ИК- и УФ-спектры (см. также главу 1П) неизвестного соединения, по которым была установлена структура молекулы гормона [7]. [c.416]

На рис. V.27 представлены ЯМР-, ИК- и УФ-спектры (см. также главу 1П) неизвестного соединения, по которым была установлена структура молекулы гормона [7]. [c.416]

Еще один пример показан на рис. 8.29. В данном случае разделяли водную фракцию летучих веществ, выделенных из облученного говяжьего фарша. Смесь выделили из водного раствора с помощью эфира, а концентрирование эфирного раствора проводили при температуре —80 °С. Концентрированный раствор испаряли и потоком газа-носителя вводили в колонку, имеющую температуру —10 °С, и выжидали выхода всего содержащегося в смеси эфира. Колонка в данном случае была соединена с масс-спектрометром с быстрой разверткой, благодаря чему идентификацию веществ, выходящих из колонки, проводили по получаемым масс-спектрам. По окончании выхода из колонки эфира начинали программирование температуры. Анализ данной смеси показал, что она состоит в основном из углеводородов алифатического ряда и небольших количеств других веществ. Углеводороды с семью и более атомами углерода в молекуле обнаружили в водной фракции перегонки, а углеводороды с меньшим числом атомов углерода в молекуле — в летучей фракции.

Рассмотрим примеры идентификации органических веществ. [c.302]

РФЭС можно применять к решению многих проблем установления структуры или идентификации веществ как в твердой, так и в газовой фазе (рис. 12-5 и 12-6) [6]. Другие примеры можно найти в литературе [2, 4—6]. [c.255]

Более точно подобные зависимости должны описываться дробно-линейными уравнениями, как это следует из изучения кривых, приведенных в работе Набивача и Криворучко [92]. Использование упомянутых выше зависимостей для индивидуальной идентификации веществ возможно как в отношении сорбатов путем сравнения рассчитанных величин удерживания с найденными экспериментальным путем на ряде фаз различной полярности, так и в отношении сорбентов методом обращенной хроматографии [93]. Работа с высокоселективными неподвижными фазами позволяет производить как групповую, так и индивидуальную идентификацию компонентов сложных смесей, что наглядно показано на примере анализа нефтепродуктов в книге Вигдергауза [25].

Закрепить полученные знания и навыки на конкретных примерах идентификации органических веществ. [c.15]

[c.15]

Пример 5-Е. Идентификация вещества по реакции с антителом. Если бактерию Е. соЫ, растущую на среде, где единственным источником углерода служит С-глюкоза, инфицировать фагом Т4 и зараженные клетки выращивать дальше, то синтезируются фагоспецифические белки. Если зараженные клетки разрушить и добавить антитела, специфичные к очищенным белкам отростка фага Т4, наблюдается осаждение С. Если клетки разрушать через различные промежутки времени, по количеству осаждаемого С можно определить зависимость скорости синтеза белков отростка от времени. Аналогичный анализ можно провести и для клеток, инфицированных фагом Т5, с антителами, специфичными к белкам отростка фага Т5. Однако, если клетки одновременно инфицировать фагами Т4 и Т5 и вслед за этим разрушить, С будет осаждать антитела, специфичные к фагу Т4, но не к фагу Т5. Следовательно, белки отростка фага Т5 не синтезируются в условиях такого двойного заражения. Такой эксперимент практически невозможно провести без использования радиоактивной метки, поскольку приходится идентифицировать малое количество белков отростка в чрезвычайно сложной смеси, представляющей собой лизат клеток плюс антисыворотку. [c.124]

[c.124]

Измерение поглощения проводится для многих целей определения концентрации вещества, анализа некоторых химических реакций, идентификации веществ и определения структурных параметров макромолекул. Все эти области применения рассматриваются в следующих примерах. [c.393]

Инфракрасная спектроскопия играет важную роль в идентификации неизвестных веществ, благодаря тому что каждое химическое соединение и.меет неповторимый ИК-спектр. На рис. 13-34 в качестве примера приведены ИК-спектры тетрахлорэтилена и циклогексена. [c.590]

Сочетание методов мягкой ионизации и тандемной масс-спектрометрии в настоящее время применяют очень часто, в основном благодаря относительной легкости использования тройных квадрупольных приборов. Этот вариант прекрасно подходит для идентификации и количественного определения лекарственных веществ и их метаболитов или для скрининга пищевых продуктов или объектов окружающей среды на загрязнители. Данный круг задач будет ниже кратко проиллюстрирован несколькими примерами, которые также демонстрируют, каким образом разрабатывается аналитическая методика. [c.302]

Данный круг задач будет ниже кратко проиллюстрирован несколькими примерами, которые также демонстрируют, каким образом разрабатывается аналитическая методика. [c.302]

Использование для идентификации одного или немногих пиков, что важно при анализе очень сложных смесей, описано в работе [215]. В сообщении [216] доказывается целесообразность использования помимо масс-спектрометра и другого детектора. В работе i[217] подробно рассматривается вопрос о возможных химических превращениях анализируемых веществ (на примере азотсодержащих соединений), протекающих в хромато-масс-спектрометре. [c.138]

Информация, полученная из предварительных испытаний, установления растворимости, наличия или отсутствия некоторых элементов и в результате классификационных реакций, достаточна для того, чтобы сделать вывод о классе и типе испытуемого вещества. Последующие этапы идентификации рассмотрим на конкретном примере. [c.208]

При анализе смесей, которые содержат несколько представителей одного или разных классов химических веществ или для которых подобный состав может быть получен путем предварительной обработки, возможно использование других, очень простых путей идентификации, кроме метода добавления чистых веществ и сравнения величин удерживания. Уже в 1952 г. Джеймс и Мартин установили на примере эфиров жирных кислот, что логарифмы объемов удерживания в пределах одного гомологического ряда линейно возрастают при увеличении молекулярного веса или числа углеродных атомов. Позднее это было подтверждено Реем (1954) на примере других гомологических рядов. В общем виде соотношение можно записать так [c.236]

Уже в 1952 г. Джеймс и Мартин установили на примере эфиров жирных кислот, что логарифмы объемов удерживания в пределах одного гомологического ряда линейно возрастают при увеличении молекулярного веса или числа углеродных атомов. Позднее это было подтверждено Реем (1954) на примере других гомологических рядов. В общем виде соотношение можно записать так [c.236]

При анализе проб очень сложного состава вышеописанные методы могут значительно облегчить идентификацию отдельных компонентов, так как можно установить принадлежность последних к определенным классам соединений (групповой анализ). Для доказательства присутствия представителей определенного класса веществ в анализируемой смеси существуют в основном три возможности, которые будут рассмотрены ниже на некоторых примерах. [c.238]

Задача (2.100)—(2.102) решается для каждой к-й станции контроля. Пример идентификации постоянно действующих (организованных) источников загрязнения атмосферного воздуха с использованием изложенного выше дискриминантного подхода методом построения функций расстояний в пространстве относительных концегпраций загрязняющих веществ будет рассмотрен в главе 4. [c.123]

[c.123]

Значение для каждого соединения при определенных условиях является константой. Для многих веществ эти значения часто приводятся в справочной литературе и могут применяться для идентификации веществ. В то же время значения существенно зависят от условий хроматографирования растворителя, температуры, природы и качества сорбента и др. Поэтому более надежным доказательством идентичности исследуемого вещества заведомому стандарту является совпадение величин полученных на одной хроматограмме, а не путем сравнения со справочными данными. С этой целью вещество заведомого строения, называемое свидетелем (в рассматриваемом примере — это вещества А и Б), хроматографируют совместно с анализируемым веществом или смесью. Но и при этом необходимо учитывать, что совпадение значений свидетеля и анализируемого вещества не является полной гарантией тождественности обоих веществ, так как не исключается возможность простого совпадения. Одинаковые значения полученЛ1е при хроматографии в различных растворителях, значительно повышают надежность идентификации. [c.488]

[c.488]

В литературе описан ряд спектроаналитических ИПС, различающихся по назначению. Часть из них оперирует с очень большим количеством различных данных и может служить справочником по широкому кругу вопросов. Примером такой системы является ИПС, созданная в Новосибирске В. А. Коптюгом и сотр. [21]. Ее банк данных содержит краткое описание ИК-спектров очень большого числа органических соединений, а также многие другие их характеристики название соединения, брутто-формулу, молекулярный вес, температуры плавления и кипения. Эта система предназначена для идентификации веществ по вводимым параметрам, а также может служить справочником широкого профиля. [c.156]

Величины А/ для групп и полЪжений аддитивны. Они определены для большого числа алифатических, алициклических и ароматических соединений. Эти значения сведены в таблицы Верли и Коватсом. Ниже приводится интересный пример идентификации довольно сложного соединения. Соединение, выделенное из эфирного масла имело элементарный состав, отвечающий формуле j oHisO- Инфракрасный спектр указывал на присутствие в соединении третичной или, возможно, вторичной гидроксильной группы, а также трехзамещенной двойной связи. Сходство инфракрасного спектра соединения с соответствующим спектром а-терпинеола привело к заключению, что речь идет об изомере этого вещества. На основании полученных результатов, представлялись [c.273]

Сходство инфракрасного спектра соединения с соответствующим спектром а-терпинеола привело к заключению, что речь идет об изомере этого вещества. На основании полученных результатов, представлялись [c.273]

Приведенные выше конкретные примеры идентификации компонентов достаточно сложных смесей углеводородов различных классов сввдетельству-ют о возможности эффективного использования величин хроматографического удерживания ЛОС для надежной идентификации загрязняющих воздух веществ. [c.56]

Использование этих гибридных методов в сочетании с АЭД [137] наряду с другими аналитическими методами (ЯМР, ЭПР, рентгеновская и у-спектро-метрия) [138] незаменимо при обнаружении и поиске спрятанных взрывчатых веществ [138] и надежной идентификации отравляющих веществ и продуктов, образующихся при уничтожении химического оружия [137]. В последнем случае можно сослаться на успещный пример идентификации 2-ме-токсиэтилпинаколилметилфосфоната, образующегося при обеззараживании зомана, относящегося к наиболее известным ОВ нервно-паралитического действия. Идентификация проводилась на основе спектральных данных (газовая хроматография с АЭД, масс-спектральным и ИК-Фурье детекторами) и подтверждалась анализом стандартного вещества [137]. [c.440]

Идентификация проводилась на основе спектральных данных (газовая хроматография с АЭД, масс-спектральным и ИК-Фурье детекторами) и подтверждалась анализом стандартного вещества [137]. [c.440]

Метод, описанный Эвансом [20], позволяет прогнозировать величины удерживания и проводить идентификацию примерно так же, как это предложено делать с использованием инкрементов в разд. 4. Неизвестные соединения могут быть идентифицированы при помощи величины АМе, известных значений удерживания и молекулярной массы анализируемого вещества (определяемых, например, из хромато-масс-спектрометриче-ских данных). Несколько примеров идентификации на карбоваксе 20 М приведено в работе [21]. [c.241]

Главное же их назначение — разделять. С развитием этих методов безграничными стали возмбжности разделения любых смесей и идентификации веществ любой сложности. Достаточно привести несколько примеров. Методом хроматографии с применением чувствительных физических анализаторов выделено и расшифровано около 200 вешеств в табачном дыму. Установлено также, что аромат кофе зависит от 300 веществ — все они выделены [c.199]

Установлено также, что аромат кофе зависит от 300 веществ — все они выделены [c.199]

Примеры использования хроматографии для идентификации веществ приведены в гл. XVI, разделы VII, 7 (аминокислоты) и VIII, 3 (сахара.) [c.364]

ИК-сиектроскои совершенно незаменим ири идентификации соединений, имеющих сходное строение. ИК-снектроскония и масс-сиектрометрия позволяют получить об анализируемом соединении дополняющие друг друга сведения. Сочетание этих методов дает возможность провести качественный анализ неизвестного соединения с высокой степенью надежности. Это можно продемонстрировать на примере определения амфетамина и метамфетамина (рис. 5-20). Масс-спектры этих веществ практически одинаковы, однако ИК-сиектры сильно отличаются [25]. [c.89]

В пределах этого ограничения метод ДТА широко используют для идентификации индивидуальности химических соединений, поскольку переходы первого рода присущи всем без исключения веществам, как простым, так и сложным. В качестве примера на рис. 3.1 приведена термограмма нитрата аммония ЫН4ЫОз. Полиморфные переходы а->р, р->-7, у->-б и плавление нитрата аммония проявляются в виде площадок (остановок температуры) на кривых зависимости 7 =/(т), а также всплесками на кривых зависимости АГ=/(т). [c.67]

В качестве примера на рис. 3.1 приведена термограмма нитрата аммония ЫН4ЫОз. Полиморфные переходы а->р, р->-7, у->-б и плавление нитрата аммония проявляются в виде площадок (остановок температуры) на кривых зависимости 7 =/(т), а также всплесками на кривых зависимости АГ=/(т). [c.67]

Так же как и хлористый бензоил, хлористый л-иитробензоил применяется для характеристики спиртов и аминов, особенно в тех случаях, когда исследуемое вещество дает некристаллизующееся бензоильное производное. В качестве примеров использования хлористого л-нитробензоила для идентификации спиртов и фенолов ниже приводятся описания получения этил-п-нитро-бензоата и 3-иафтил-л-нитробензоата. [c.71]

Ион-парную хроматографию применяют и для разделения амфотерных веществ. Когда ион-парную хроматографию применяют в нормально-фазном варианте в качестве противоионов, иногда используют ионы, способные к абсорбции света или к флуоресценции, для улучшения идентификации некоторых не поглощающих свет соединений. В этом варианте ион-парной хроматографии селективность системы изменяется за счет изменения полярности органической фазы. В табл. 3.4 приведены примеры использования ион-парной хроматографии при работе в режиме нормальнофазной хроматографии. [c.75]

В этом варианте ион-парной хроматографии селективность системы изменяется за счет изменения полярности органической фазы. В табл. 3.4 приведены примеры использования ион-парной хроматографии при работе в режиме нормальнофазной хроматографии. [c.75]

Совместное использование ИК- и МС-детектирования в сочетании с каииллярной газовой хроматографией выявляет и усиливает зшикальные преимзтцества обоих спектральных методов. В такой системе можно, проведя однократный ввод пробы, осуществить разделение смеси в каииллярной колонке и получить ИК-и МС-данные о каждом нике, элюируемом из колонки. Сочетание гибридных методов обеспечивает более достоверную идентификацию анализируемого вещества, а также облегчает проведение библиотечного поиска. В качестве примера иснользования такого метода можно, привести определение основных и нейтральных комионентов в объектах окружающей среды (рис. 5-21 и 5-22) [26]. Следует отметить сходство хроматограммы общего сигнала, полученной при ИК-детектировании, и хроматограммы общего ионного тока (МС-детектирование) (рис. 5-21). Иа рис. 5-22 приведены для сравнения совершенно идентичные масс-спектры изомеров дихлорбензола и ИК-сиектры соответствующих соединений. Более подробные сведения о ГХ-ИКС с преобразованием Фурье, сочетании этого метода с масс-спектрометрией, а также примеры иснользования этого гибридного метода приведены в работах, перечисленных в списке дополнительной литературы к этой главе. [c.91]

5-21). Иа рис. 5-22 приведены для сравнения совершенно идентичные масс-спектры изомеров дихлорбензола и ИК-сиектры соответствующих соединений. Более подробные сведения о ГХ-ИКС с преобразованием Фурье, сочетании этого метода с масс-спектрометрией, а также примеры иснользования этого гибридного метода приведены в работах, перечисленных в списке дополнительной литературы к этой главе. [c.91]

Мониторинг идентификации и доступа в центре безопасности Azure

- Чтение занимает 2 мин

В этой статье

Периметр безопасности прошел развитие от периметра сети до периметра на основе удостоверений.The security perimeter has evolved from a network perimeter to an identity perimeter. При такой разработке безопасность будет меньше защищена вашей сетью, а также посвящена управлению безопасностью приложений, данных и пользователей.With this development, security is less about defending your network, and more about managing the security of your apps, data, and users.

При такой разработке безопасность будет меньше защищена вашей сетью, а также посвящена управлению безопасностью приложений, данных и пользователей.With this development, security is less about defending your network, and more about managing the security of your apps, data, and users.

Отслеживая действия и параметры конфигурации, связанные с удостоверениями, можно выполнять упреждающие действия перед возникновением инцидента или реактивные действия для остановки попыток атак.By monitoring the activities and configuration settings related to identity, you can take proactive actions before an incident takes place, or reactive actions to stop attempted attacks.

Какие средства защиты идентификации и доступа предоставляют центр безопасности?What identity and access safeguards does Security Center provide?

Центр безопасности Azure имеет два выделенных средства управления безопасностью для обеспечения соответствия требованиям к удостоверениям и безопасности вашей организации. Azure Security Center has two dedicated security controls for ensuring you’re meeting your organization’s identity and security requirements:

Azure Security Center has two dedicated security controls for ensuring you’re meeting your organization’s identity and security requirements:

Управление доступом и разрешениями . Мы рекомендуем использовать модель с минимальными правами доступа и предоставить пользователям доступ только для тех задач, которые необходимы для их работы.Manage access and permissions — We encourage you to adopt the least privilege access model and ensure you grant your users only the access necessary for them to do their jobs. Этот элемент управления также включает рекомендации по реализации управления доступом на основе ролей Azure (Azure RBAC) для управления доступом к ресурсам.This control also includes recommendations for implementing Azure role-based access control (Azure RBAC) to control access to your resources.

Включение MFA . при включенном MFA ваши учетные записи более безопасны, и пользователи по-прежнему могут проходить проверку подлинности практически для любого приложения с помощью единого входа.

Enable MFA — With MFA enabled, your accounts are more secure, and users can still authenticate to almost any application with single sign-on.

Enable MFA — With MFA enabled, your accounts are more secure, and users can still authenticate to almost any application with single sign-on.

Примеры рекомендаций по идентификации и доступуExample recommendations for identity and access

Примеры рекомендаций, которые могут отображаться в этих двух элементах управления на странице рекомендаций центра безопасности:Examples of recommendations you might see in these two controls on Security Center’s Recommendations page:

- MFA должна быть включена для учетных записей с разрешениями владельца в вашей подписке.MFA should be enabled on accounts with owner permissions on your subscription

- Подписке можно назначить не более 3 владельцев.A maximum of 3 owners should be designated for your subscription

- Внешние учетные записи с разрешениями на чтение следует удалять из подписки.External accounts with read permissions should be removed from your subscription

- Нерекомендуемые учетные записи должны быть удалены из подписки (устаревшие учетные записи — это учетные записи, которые больше не нужны и заблокированы для входа с помощью Azure Active Directory)Deprecated accounts should be removed from your subscription (Deprecated accounts are accounts that are no longer needed, and blocked from signing in by Azure Active Directory)

ОграниченияLimitations

Существуют некоторые ограничения для защиты идентификации и доступа в центре безопасности. There are some limitations to Security Center’s identity and access protections:

There are some limitations to Security Center’s identity and access protections:

- Рекомендации по удостоверениям недоступны для подписок с более чем 600 учетными записями.Identity recommendations aren’t available for subscriptions with more than 600 accounts. В таких случаях эти рекомендации будут перечислены в разделе «недоступные оценки».In such cases, these recommendations will be listed under «unavailable assessments».

- Рекомендации по идентификации недоступны для агентов администрирования партнера поставщика облачных решений (CSP).Identity recommendations aren’t available for Cloud Solution Provider (CSP) partner’s admin agents.

- Рекомендации по идентификации не определяют учетные записи, управляемые с помощью системы управления привилегированными пользователями (PIM).Identity recommendations don’t identify accounts that are managed with a privileged identity management (PIM) system. Если вы используете средство PIM, вы можете увидеть неточные результаты в элементе управления доступом и разрешениями .

If you’re using a PIM tool, you might see inaccurate results in the Manage access and permissions control.

If you’re using a PIM tool, you might see inaccurate results in the Manage access and permissions control.

Многофакторная идентификация (MFA) и Azure Active DirectoryMulti-factor authentication (MFA) and Azure Active Directory

Для включения MFA требуются разрешения клиента Azure Active Directory (AD).Enabling MFA requires Azure Active Directory (AD) tenant permissions.

Идентификация учетных записей без поддержки многофакторной проверки подлинности (MFA)Identify accounts without multi-factor authentication (MFA) enabled

Чтобы узнать, какие учетные записи не включены в MFA, используйте следующий запрос графа ресурсов Azure.To see which accounts don’t have MFA enabled, use the following Azure Resource Graph query. Запрос возвращает все неработоспособные ресурсы — учетные записи — из рекомендации «MFA должно быть включено для учетных записей с разрешениями владельца для вашей подписки».The query returns all unhealthy resources — accounts — of the recommendation «MFA should be enabled on accounts with owner permissions on your subscription».

Откройте Обозреватель графов ресурсов Azure.Open Azure Resource Graph Explorer.

Введите следующий запрос и выберите выполнить запрос.Enter the following query and select Run query.

securityresources | where type == "microsoft.security/assessments" | where properties.displayName == "MFA should be enabled on accounts with owner permissions on your subscription" | where properties.status.code == "Unhealthy"additionalDataСвойство показывает список идентификаторов объектов учетных записей, для которых не применяется аутентификация mfa.TheadditionalDataproperty reveals the list of account object IDs for accounts that don’t have MFA enforced.Примечание

Учетные записи отображаются в виде идентификаторов объектов, а не имен учетных записей для защиты конфиденциальности владельцев учетных записей.The accounts are shown as object IDs rather than account names to protect the privacy of the account holders.

Совет

Кроме того, вы можете использовать оценку метода REST API для центра безопасности — получить.Alternatively, you can use Security Center’s REST API method Assessments — Get.

Дальнейшие действияNext steps

Дополнительные сведения о рекомендациях, относящихся к другим типам ресурсов Azure, см. в следующей статье:To learn more about recommendations that apply to other Azure resource types, see the following article:

Радиочастотная идентификация (RFID) для медицинских центров, примеры и преимущества технологии

Стратегическое и эффективное использование технологий в секторе здравоохранения стало основополагающим компонентом поддержки предоставления качественных медицинских услуг и обеспечения безопасности пациентов. Клиническая инженерия и информационные технологии открывают новые возможности для улучшения медицинского обслуживания за счет реинжиниринга процессов, направленных на внедрение новых решений с целью экономии затрат, минимизации рисков и облегчения доступа к качественной информации в режиме реального времени.

Среди технологий, которые в наибольшей степени способствуют достижению этих целей, можно назвать те, которые включают в себя использование передачи и определения местоположения с помощью радиоволн в режиме реального времени.

Радиочастотная идентификация (RFID) — это средство хранения и получения данных посредством электромагнитной передачи с помощью устройства, совместимого с радиочастотами в диапазоне от 100 КГц до 960 МГц. Эта технология способна идентифицировать сотни помеченных предметов в секунду с помощью беспроводной передачи информации.

Принтеры в медицине

Одной из первых систем, принятых в больницах, стали сканеры штрих-кодов — технология, которая быстро получила широкое распространение во многих медицинских учреждениях. Хотя штрих-коды все еще необходимы, существуют ограничения в цепочке поставок медицинских товаров, поскольку она требует прямой видимости для считывания, не редактируются и не могут хранить данные, а также легко реплицируются. Поэтому больницы ищут альтернативные или бесплатные метки RFID для управления медицинскими устройствами, больничными активами и лекарствами; ищут пути повышения эффективности диспетчерской службы, снижения количества ошибок при администрировании, проверки подлинности расходных материалов и контроля уровня запасов.

Поэтому больницы ищут альтернативные или бесплатные метки RFID для управления медицинскими устройствами, больничными активами и лекарствами; ищут пути повышения эффективности диспетчерской службы, снижения количества ошибок при администрировании, проверки подлинности расходных материалов и контроля уровня запасов.

В настоящее время RFID используется для:

- обеспечения прослеживаемости, связи

- идентификации и определения местоположения людей

- оборудования и устройств в режиме реального времени

Это позволяет:

- уменьшить количество подделок

- сэкономить время на определение местонахождения устройств

- определить недостаточное или чрезмерное использование устройств

- уменьшить количество медицинских ошибок при лабораторных испытаниях

- обеспечить соблюдение надлежащих методов стерилизации

- управлять продуктами банка крови с большей точностью

Преимущества

По данным Общества информации и систем управления здравоохранением, Inc. (HIMSS) RFID может повысить эффективность по сравнению со стандартной технологией штрих-кодов путем считывания нескольких меток одновременно. Кроме того, метки могут хранить на одном чипе больше информации, чем штрих-код, и работать с беспроводными сканерами, которые имеют возможность мгновенно идентифицировать и считывать эти данные.

(HIMSS) RFID может повысить эффективность по сравнению со стандартной технологией штрих-кодов путем считывания нескольких меток одновременно. Кроме того, метки могут хранить на одном чипе больше информации, чем штрих-код, и работать с беспроводными сканерами, которые имеют возможность мгновенно идентифицировать и считывать эти данные.

В цепочке поставок в сфере здравоохранения технология отслеживания с помощью RFID могут обеспечить быструю, эффективную и точную информацию в режиме реального времени для всех участников цепочки поставок в сфере здравоохранения, повысить точность этих данных и сократить время, затрачиваемое на выполнение административных обязанностей, а также повысить эффективность и экономию средств, связанных с инвентаризацией.

Компоненты

Метка или идентификатор, который является электронным и используется для хранения информации. Каждая RFID-метка содержит микросхему интегральной схемы и антенну, заключенную в надлежащую упаковку.

Метка, содержащая уникальный идентификационный номер и массив данных о продукте, таких как производитель, тип продукта, различная сопутствующая информация об окружающей среде и т.д., прикрепляется или встраивается в изделие.

Метки выпускаются в различных формах, размерах и защитных кожухах. Некоторые метки заключены в упаковки размером с кредитную карту, другие предназначены для использования в жестких условиях окружающей среды, например, для отслеживания контейнеров. Самые маленькие коммерчески доступные устройства имеют размеры 0,4 x 0,4 мм и тоньше листа бумаги.

Компонент, используемый для сбора любой и всей информации, хранящейся в метке. Считыватель RFID состоит из декодера, который через антенну передает и принимает радиочастотные волны от меток RFID, таким образом обнаруживая и отслеживая их движение.

RFID-считыватель может считывать и/или записывать данные на метки, считывать идентификационные коды тех меток, которые находятся поблизости, и присваивать новые коды через базу данных или внешнюю службу.

В настоящее время существуют системы, объединяющие RFID и беспроводные сети датчиков (WSN), применяемые непосредственно в учреждениях здравоохранения. На рынке существует несколько различных решений, использующих технологии WSN, такие как IEEE 802.15.4, ZigBee и даже WiFi или Bluetooth.

База данных, используемая для каталогизации и управления полученными данными от операций считывателя и тега. Программное обеспечение управляет информацией в базе данных, а также может содержать детали тегов и считывателей. Вся информация отправляется на сервер RFID для обеспечения связи между инфраструктурой RFID и различными внутриорганизационными и межорганизационными системами.

RFID Приложения на медицинских устройствах

- Управление запасами больниц

RFID может записывать и отслеживать устройства и продукты, используемые в уходе за пациентами. Из-за большого количества элементов, которые используются и объем данных, связанных с каждым типом оборудования, таких как производитель, серийный номер и т.

д. для устройств или бренда, партия, срок годности и т.д. для лекарств, RFID система является идеальным кодер и организатор для этих запасов.

д. для устройств или бренда, партия, срок годности и т.д. для лекарств, RFID система является идеальным кодер и организатор для этих запасов. - Управление активами больницы

Другое приложение, где радиочастота имеет большое влияние в больнице в управлении активами. Технология RFID может обеспечить расположение и статус каждого устройства в кампусе больницы. Таким образом, персонал не тратит время на поиск необходимого оборудования и достигается большая видимость для их администрирования. Исследования показали, что более одной трети медсестер теряют по крайней мере один час каждой смены в поисках нужного оборудования.

Для обеспечения эффективной работы больницы и, следовательно, способности предоставлять высококачественное обслуживание и уход, необходимо правильно планировать задачи по техническому обслуживанию. Это создает проблему, поскольку необходимо нанять, какое оборудование необходимо обслуживать, где оно находится и какие, если таковые имеются, запасные части необходимы.

Важно также подчеркнуть степень сложности для технического обслуживания или ремонта, как обслуживание медицинского оборудования является двоичным.

Другими словами, это может быть относительно простым или чрезвычайно сложным. Примером этого является простое техническое обслуживание оборудования, которое используется для измерения артериального давления из-за его конструктивной простоты.

Применение RFID в медицинеТехнология RFID представляет собой ряд решений в сфере здравоохранения, которые минимизируют количество ошибок в критических задачах и одновременно снижают затраты. Важно также выделить другие различные преимущества, такие как гибкость при чтении меток, увеличение видимости местоположения устройства, осуществимость переписывания, емкость хранения данных и состояние масштабируемости в любом проекте.

Изучив применение этой технологии в больничной системе, можно сказать, что технология RFID является очень мощным инструментом для визуализации проблем, принятия решений и проверки их воздействия. Это позволяет больницам развивать непрерывный процесс совершенствования, тем самым снижая затраты и максимизируя эффективность всей системы. Медицинская и медицинская области воспользовались технологией RFID в течение некоторого времени. Последние инновации feIG Electronics расширяют возможности технологии RFID, принося более богатые потоки данных, более динамичные функции, интуитивно понятные пользовательские интерфейсы и многое другое.

Это позволяет больницам развивать непрерывный процесс совершенствования, тем самым снижая затраты и максимизируя эффективность всей системы. Медицинская и медицинская области воспользовались технологией RFID в течение некоторого времени. Последние инновации feIG Electronics расширяют возможности технологии RFID, принося более богатые потоки данных, более динамичные функции, интуитивно понятные пользовательские интерфейсы и многое другое.

Обзор ПО для идентификации процессоров Intel®

Загрузите приложение ПО для идентификации процессоров Intel®.Что такое ПО для идентификации процессоров Intel®?

Данная программа сообщает сведения о процессоре Intel®, в частности, название и номер процессора Intel®, а также показывает, поддерживает ли процессор HD-графику Intel®.

Также данная программа позволяет просматривать данные процессора, в том числе сведения о тактовой частоте, технологии и данные CPUID, а также сохранять эту информацию.

В программе есть три раздела: Частота процессора, Процессорные технологии и CPUID

Вот пример:

Какая информация отображается на вкладке «ЧАСТОТА ПРОЦЕССОРА»?

- Ожидаемая и отображаемая частота

- Информация о кэш-памяти

- Количество ядер и вычислительных потоков

Вот пример:

Какая информация отображается на вкладке «ТЕХНОЛОГИИ ПРОЦЕССОРА»?

Информация о поддержке технологий и наборов команд Intel® Virtualization, Intel® Hyper-Threading, Enhanced Intel SpeedStep® , Intel® AES New Instructions, Intel® Advanced Vector Extensions, Intel® Internet Streaming SIMD Extensions (SSE), Execute Disable Bit Enhanced halt state и архитектуры Intel® 64

Вот пример:

Какая информация отображается на вкладке «ДАННЫЕ CPUID»?

- Тип процессора, семейство, модель, степпинг и CPUID

- Информация о кэш-памяти

- Название графического контроллера

Дополнительную информацию можно найти в разделе «Информация CPUID в ПО для идентификации процессоров Intel®.

Вот пример:

Как сохранить информацию о процессоре с помощью этой программы?

В меню «Файл» нажмите «Сохранить», выберите папку и нажмите «ОК». Текстовый файл будет сохранен в выбранной вами папке.

Существует ли версия ПО для идентификации процессоров Intel® для Linux*?

Нет, у этой программы нет версии для Linux*.

Какие поддерживаются версии операционной системы (ОС) Windows*?

Дополнительную информацию можно найти в разделе «Поддерживаемые операционные системы для ПО для идентификации процессоров Intel®».

Какие процессоры Intel® поддерживает ПО для идентификации процессоров Intel®?

Ознакомьтесь с разделом «Процессоры Intel®, поддерживаемые ПО для идентификации процессоров Intel®.

Визуальная идентификация бренда

В этой статье мы разберем раз и навсегда, а так же определим, что же такое фирменный стиль. Мы раскроем лишь малую часть процесса разработки бренда, а именно визуализацию и паспортизацию п 5 и 6 в схеме этапов разработки бренда. Подробно про все этапы брендинга вы можете узнать в статье – Фирменный стиль – это не бренд

Подробно про все этапы брендинга вы можете узнать в статье – Фирменный стиль – это не бренд

1. Визуализация любого бренда состоит из:

— Логотип и его вариации

— Цветовая палитра

— Шрифты и типографика

— Элементы графики и фон

— Иконки и пиктограммы

— Стиль иллюстраций и фотообразы

Это максимальный набор визуальных констант вашего бренда. Если все эти элементы разработаны профессионально, с их помощью можно создать любое количество носителей фирменного стиля.

Пример визуализации фирменного стиля для компании Pearson. Весь набор визуальных носителей собран на ОДНОЙ странице.

2. Список всех носителей фирменного стиля

Прежде чем заказывать фирменный стиль, определитесь для себя несколько моментов:

—Как именно ваши клиенты соприкасаются с вашим брендов;

—Какие носители для вашего бизнеса (торговой марки, бренда) являются первичными, а какие вторичные;

—Каким образом вы хотите заявить о себе через фирменный стиль.

Мы собрали список всех элементов фирменного стиля, которые могут являться носителями и основными точками визуальной коммуникации вашего бренда:

1. Знак и логотип

—Основной вариант знака и логотипа

—Дополнительные варианты знака и логотипа

2. Цветовая палитра и фон

—Основная цветовая схема

—Дополнительная цветовая схема

—Фоновый паттерн

3. Шрифты и типографика

—Рекомендованный наборный шрифт

4. Иконки, пиктограммы и стиль фотоматериалов и иллюстраций

—Иконки товарных групп

—Иконки отделов

—Инфоргафика и пиктограммы

—Примеры фотоматериалов

—Примеры иллюстраций

5. Корпоративная документация

—Визитки

—Бланк

—Конверты Е65, С5, С4

—Папка А4

—Ежедневник

—Блокнот А5

6. Диджитал носители

—Примеры слайдов презентации

—Внедрение стиля на веб-сайт

—Мобильное приложение

7. Сувенирная продукция, одежда и оформление транспорта

Сувенирная продукция, одежда и оформление транспорта

—Ручки, карандаши

—Пакеты

—Флаги настольные

—Настенные часы

—Кружки

—Внедрение стиля в одежду (платок, галстук, значок, одежда технического персонала)

—Внедрение стиля на транспорт

—Пример накопительной карты (карта лояльности)

8. Внедрение стиля в интерьер-экстерьер

—Входная группа

—Таблички в кабинет

—Указатели отделов

—Фасадная вывеска

—Элементы оформления интерьера

—Пример выставочного стенда

9. Фирменный графический элемент и правила создания рекламных материалов

—Реклама в прессе

—Вертикальный формат и горизонтальный формат.

—Модульная сетка и принципы оформления — полоса А4

—Наружная реклама

—Биллборд (6х3м)

—Листовка

—Лифлет А5

—Лифлет А4 в 2 фальца

—Принципы оформления обложки

—Принципы оформления разворота

—Буклеты А4, А3

—POS материалы

Все разработанные материалы передаются в виде презентации или отдельных файлов.

Все разработанные материалы передаются в виде презентации или отдельных файлов.3. Руководство по внедрению фирменного стиля. Это НЕ брендбук!

Носители фирменного стиля, которые были разработаны во втором пункте можно задокументировать и описать правила к их дальнейшему внедрению и применению. «Руководство по фирменному стилю» — это технический документ для подрядчиков и внутреннего использования, с описанием всех элементов фирменного стиля, их вариации, правила использования и построения.

Данный документ содержит следующую информацию:

—построение логотипа

—логотипный блок

—правила использования логотипа

—охранные поля логотипа

—недопустимые варианты к использованию

—цветовые схемы

—рекомендованные шрифты

—иконки и фотоматериалы

—правила построения корпоративной документации

—примеры внедрения на диджитал носители

—примеры сувенирной продукции

—правила построения интерьера и экстерьера

—правила создания рекламных материалов

Это НЕ брендбук!

Это НЕ брендбук!Так же вы можете встретить и другие термины из паспортизации фирменного стиля:

Стайлгайд — совокупность разработанных правил и элементов для дизайнеров и разработчиков, которым они должны следовать. Это делается для того, чтобы визуализация бренда выглядела целостной и была выполнена в одном стиле.

Кат-гайд — перечень всех материалов, которые необходимы для реализации сложных процессов, связанных с созданием фирменных идентификаторов, подробная инструкция с набором конкретных действий.

Бранчбук (ритейлбук) — необходим в розничной торговле, содержит в себе стандарты оформления объекта продаж, описание материалов и технологий, правила работы с ними, элементы брендирования.

Логобук — инструкция, свод правил, которые регламентируют использование и размещение логотипа и его элементов на различных визуальных носителях бренда.

Гайдлайн — руководство, которое описывает как правильные, так и непозволительные варианты применения визуальных идентификаторов бренда: фирменные цвета, логотип, фирменный знак и их расположение.

Надеюсь мы развеяли миф о том, что брендбук — это набор визуальных носителей. Обращайтесь к нам за созданием фирменного стиля или закажите «Руководство по фирменному стилю».

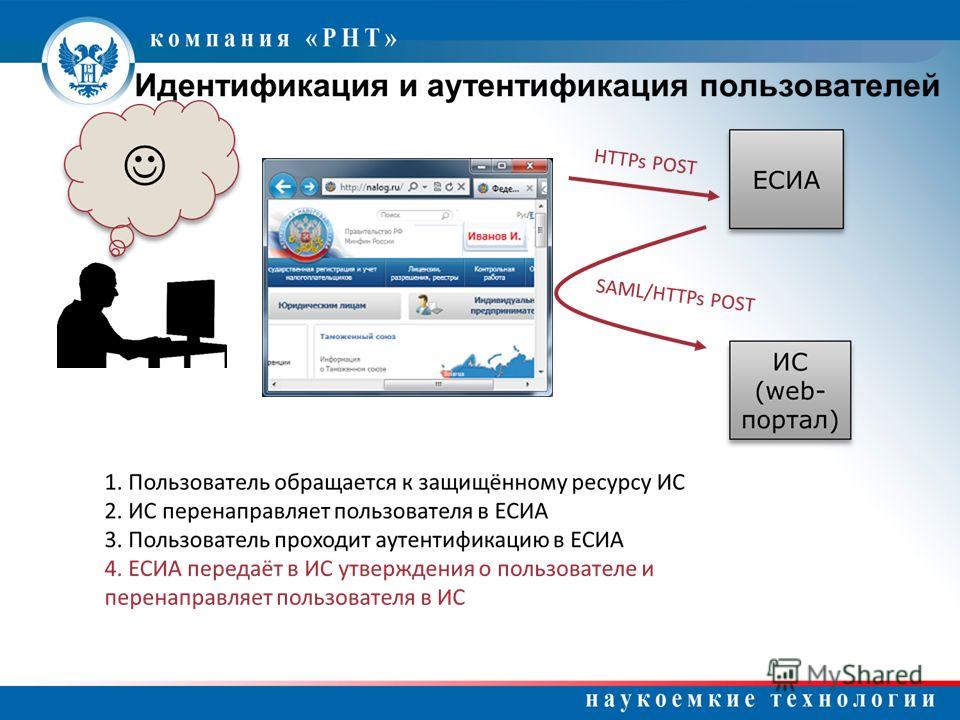

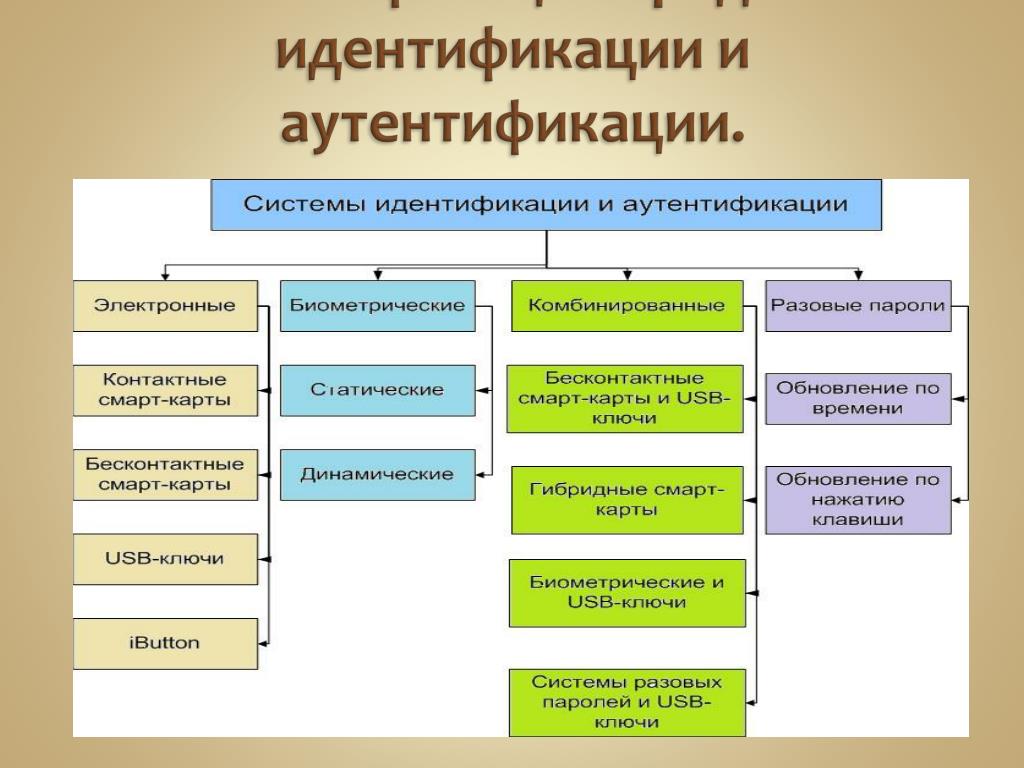

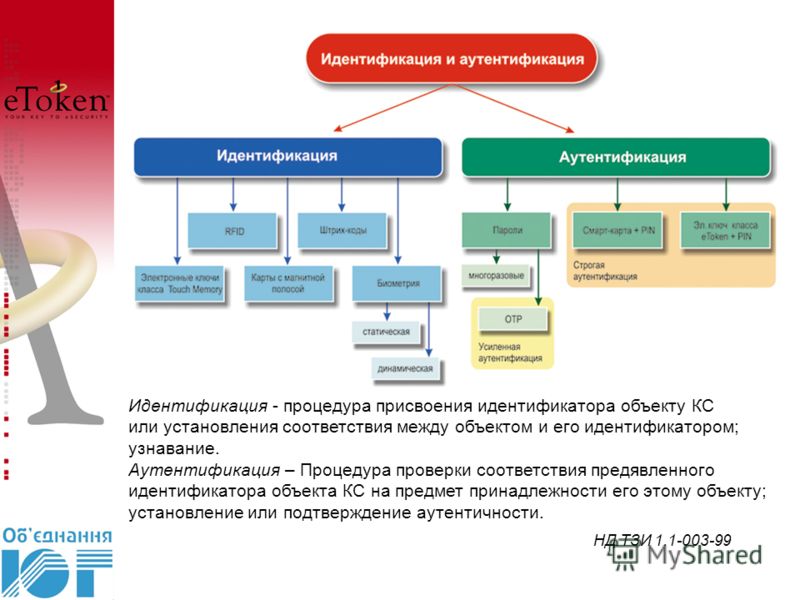

Чем отличаются друг от друга идентификация, аутентификация и авторизация

Это происходит с каждым из нас, причем ежедневно: мы постоянно идентифицируемся, аутентифицируемся и авторизуемся в разнообразных системах. И все же многие путают значение этих слов и часто употребляют термин «идентификация» или «авторизация», когда на самом деле речь идет об аутентификации.

Ничего такого уж страшного в этом нет — пока идет бытовое общение и обе стороны диалога по контексту понимают, что в действительности имеется в виду. Но всегда лучше знать и понимать слова, которые употребляешь, а то рано или поздно нарвешься на зануду-специалиста, который вынет всю душу за «авторизацию» вместо «аутентификации», кофе среднего рода и такое душевное, но неуместное в серьезной беседе слово «ихний».

Идентификация, аутентификация и авторизация: серьезные определения

Итак, что же значат термины «идентификация», «аутентификация» и «авторизация» — и чем соответствующие процессы отличаются друг от друга? Для начала проконсультируемся с «Википедией»:

- Идентификация — процедура, в результате выполнения которой для субъекта идентификации выявляется его идентификатор, однозначно определяющий этого субъекта в информационной системе.

- Аутентификация — процедура проверки подлинности, например проверка подлинности пользователя путем сравнения введенного им пароля с паролем, сохраненным в базе данных.

- Авторизация — предоставление определенному лицу или группе лиц прав на выполнение определенных действий.

Объясняем идентификацию, аутентификацию и авторизацию на енотах

Выше было очень много умных слов, теперь давайте упростим до конкретных примеров. Скажем, пользователь хочет войти в свой аккаунт Google. Google подходит лучше всего, потому что там процедура входа явным образом разбита на несколько простейших этапов. Вот что при этом происходит:

Вот что при этом происходит:

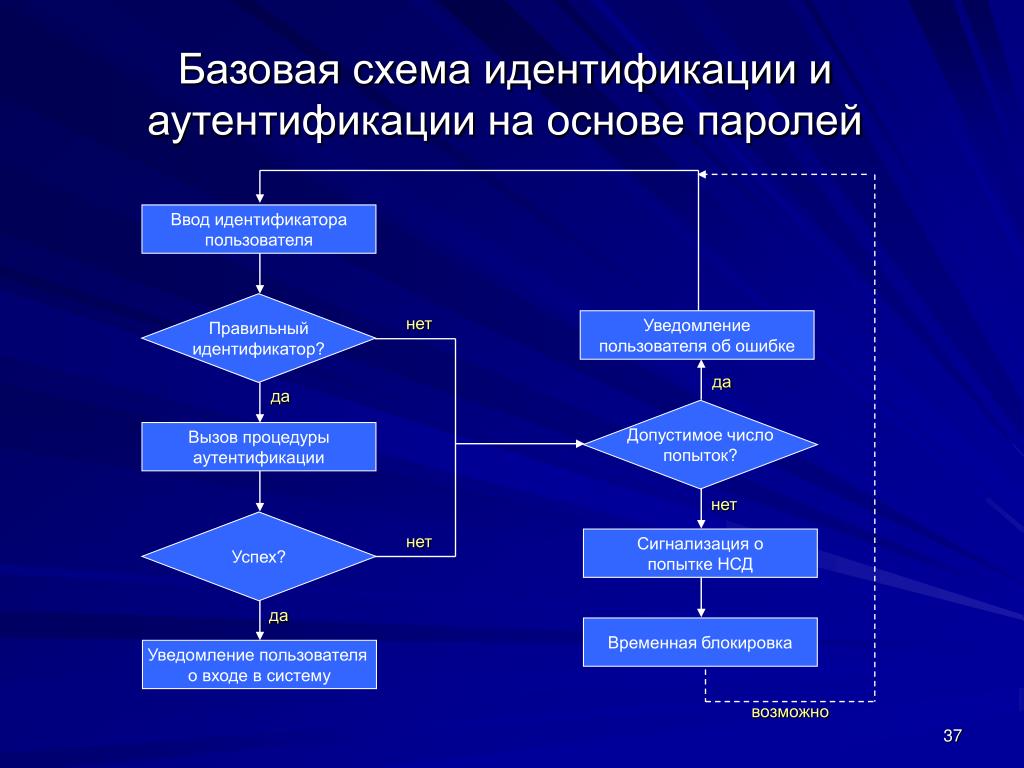

- Для начала система запрашивает логин, пользователь его указывает, система распознает его как существующий — это идентификация.

- После этого Google просит ввести пароль, пользователь его вводит, и система соглашается, что пользователь, похоже, действительно настоящий, раз пароль совпал, — это аутентификация.

- Скорее всего, Google дополнительно спросит еще и одноразовый код из SMS или приложения. Если пользователь и его правильно введет, то система окончательно согласится с тем, что он настоящий владелец аккаунта, — это двухфакторная аутентификация.

- После этого система предоставит пользователю право читать письма в его почтовом ящике и все в таком духе — это авторизация.

Аутентификация без предварительной идентификации лишена смысла — пока система не поймет, подлинность чего же надо проверять, совершенно бессмысленно начинать проверку. Для начала надо представиться.

Идентификация без аутентификации — это просто глупо. Потому что мало ли кто ввел существующий в системе логин! Системе обязательно надо удостовериться, что этот кто-то знает еще и пароль. Но пароль могли подсмотреть или подобрать, поэтому лучше подстраховаться и спросить что-то дополнительное, что может быть известно только данному пользователю: например, одноразовый код для подтверждения входа.

А вот авторизация без идентификации и тем более аутентификации очень даже возможна. Например, в Google Документах можно публиковать документы так, чтобы они были доступны вообще кому угодно. В этом случае вы как владелец файла увидите сверху надпись, гласящую, что его читает неопознанный енот. Несмотря на то, что енот совершенно неопознанный, система его все же авторизовала — то есть выдала право прочитать этот документ.

А вот если бы вы открыли этот документ для чтения только определенным пользователям, то еноту в таком случае сперва пришлось бы идентифицироваться (ввести свой логин), потом аутентифицироваться (ввести пароль и одноразовый код) и только потом получить право на чтение документа — авторизоваться.

А уж если речь идет о содержимом вашего почтового ящика, то Google никогда и ни за что не авторизует неопознанного енота на чтение вашей переписки — если, конечно, он не идентифицируется с вашим логином и не аутентифицируется с вашим паролем. Но тогда это уже не будет неопознанный енот, поскольку Google однозначно определит этого енота как вас.

Теперь вы знаете, чем идентификация отличается от аутентификации и авторизации. Что еще важно понимать: аутентификация — пожалуй, самый важный из этих процессов с точки зрения безопасности вашего аккаунта. Если вы ленитесь и используете для аутентификации только слабенький пароль, то какой-нибудь енот может ваш аккаунт угнать. Поэтому:

- Придумывайте для всех аккаунтов надежные и уникальные пароли.

- Если испытываете трудности с их запоминанием — вам всегда придет на помощь менеджер паролей. Он же поможет их сгенерировать.

- Обязательно включайте двухфакторную аутентификацию — одноразовые коды в SMS или приложении — во всех сервисах, которые это позволяют.

Иначе какой-нибудь неопознанный енот, так или иначе заполучивший ваш пароль, сможет прочитать вашу тайную переписку или сделать что-то еще более неприятное.

Иначе какой-нибудь неопознанный енот, так или иначе заполучивший ваш пароль, сможет прочитать вашу тайную переписку или сделать что-то еще более неприятное.

Определение идентификации по Merriam-Webster

Iden · ti · fy | \ ī-ˈden-tə-fī , ə- \переходный глагол

б : для определения таксономического положения (биологического образца)

2а : мыслить как единое целое (как по духу, мировоззрению или принципу) группы, которые идентифицированы с сохранением

Идентификационный номер

Объяснения> Поведение > Копинг> Идентификация

Описание | Пример | Обсуждение | Ну и что?

Описание

Идентификация происходит, когда человек меняет видимые грани своего

личности так, что они кажутся больше похожими на других людей. Этот процесс может

быть копией конкретных людей или может быть

идеализированный прототип.

Этот процесс может

быть копией конкретных людей или может быть

идеализированный прототип.

Обычно это происходит как подсознательный процесс, а не сознательное подражание, хотя эти процессы могут происходить вместе, поскольку человек сознательно и подсознательно хочет быть похожим на другого человека.

Области идентификации могут включать внешние элементы, такие как одежда и прически (которые можно выбирать, не осознавая влияния которые играют роль), а также внутренние факторы, такие как убеждения, ценности и отношения.

Пример

Девушка одевается так же, как ее подруги, потому что ей нравится этот наряд, как и любой другой. осознанное желание быть похожим на них.

Человек на собрании принимает аналогичные язык тела к их менеджера, и склонны придерживаться той же точки зрения.

Два человека в компании встречаются, и каждый находит друг друга очень привлекательным. Между

они оба изменяют свои взгляды и позы, чтобы быть более похожими на одного

еще один.

Обсуждение

Идентификация с другим человеком имеет ряд преимуществ. Став другой человек », я эффективно убегаю от себя и своих бед. Если я верю, что человека, чтобы быть выше меня, я избегаю своей неполноценности и больше двигаюсь к мой идеал. Таким образом, идентификация помогает сохранить эго, скрывая при этом недостатки.

Говорят, что «Подражание — самая искренняя форма лести» и с другим человеком, скорее всего, заставит этого человека найти меня более привлекательным, а не только с точки зрения лести, но и потому, что мы, как правило, доверяйте таким же людям, как мы.

Верно и обратное, и я буду стараться избегать убеждений, ценностей, тела. язык и одежда людей, которых я не люблю.

Обратите внимание на то, как другие ведут себя так же, как вы, или как кажется, что они согласны с вашей точкой зрения.

Возможно, они действительно с вами согласны. Это также может быть потому, что они

идентифицируя себя с вами в одном пункте и, следовательно, следуя за вами в других. Это из

конечно, может быть то, чего вы пытаетесь достичь.

Это из

конечно, может быть то, чего вы пытаетесь достичь.

Они также могут ложно отождествлять себя с вами, конечно, чтобы попытаться заставить вас идентифицировать себя с ними…

В терапевтических ситуациях идентификация может быть вредной там, где человек либо избегая серьезных личных проблем, либо там, где они проводят идентификацию наносит вред себе или другим. В таких случаях вам может потребоваться принести человек вернулся к себе, чтобы обнаружить и устранить коренные причины проблема.

См. Также

Использование языка тела, Принцип юстировки, Идеализация

идентификация в предложении | Примеры предложений по Кембриджскому словарю

Эти примеры взяты из корпусов и из источников в Интернете.Любые мнения в примерах не отражают мнение редакторов Cambridge Dictionary, Cambridge University Press или его лицензиаров.

У нас нет причин подозревать идентификацию этих видов (если только они не являются криптическими видами).

В-третьих, существует большое расхождение между идентификацией читателей и авторов.

На рис. 5 показаны сделанные неправильные выборы, а также точные определения.

Тогда идентификации боковых пар дают два класса эквивалентности их 2m + 2n конечных точек.

Он утверждает, что люди могут действовать только в рамках набора (явных или неявных) обязательств и идентификаций.

Хотя артефакт часто побуждает к альтернативной идентификации, в конечном итоге он подтверждает своего владельца в социально и идеологически приемлемой ситуации.

Наши инструменты для идентификации просты.

Однако более точную форму результата (с жесткими движениями) лучше всего сформулировать для куба, возможно, с идентификацией границ.

Дети с аутизмом использовали более высокую долю утверждений, связанных с идентификацией, чем любая другая группа.

Исторически сложилось так, что между различными отождествлениями было мало фиксированных отношений, но прихожане не чувствовали никакого противоречия.

Традиционно идентифицируемые как емкости для хранения противоядия от укусов змей или как флаконы для ароматизаторов, такая идентификация маловероятна.

Ключ разработан таким образом, чтобы все идентификации основывались как минимум на двух эндонуклеазах рестрикции.

Другими словами, единственная идентификация между такими элементами будет обеспечиваться семантикой бисимуляции.

При первоначальном составлении основного набора записей мы некритично приняли определения паразитов, приведенные в литературе.

Большинство наших идентификаций хозяев, особенно кровяных сосальщиков, взяты из литературы.

Они также пытаются ограничить оспаривание нашей политической идентификации.

Как и ожидалось, идентификация партий, чувства к партийным лидерам и оценка деятельности правительства имеют статистически значимые и существенно важные эффекты в этой модели.

Фактически, он частично исходит из предрасположенности сортировать эти сложные социальные идентификации в ценностный порядок.

Отождествления очевидны, то есть, за исключением единственного общего квадрата, полосы m и n превращены в торы.

В пятой главе она обсуждает последствия своей идентификации и распространение видов кукурузы между двумя районами.

Таким образом, отслеживая происхождение копий, мы можем учитывать идентификацию подпутей.

Между этими определениями существуют большие различия в величине подразумеваемых реальных эффектов денежно-кредитной политики.

Она осуждает упрощенные отождествления и те, которые основаны на цитатах, вырванных из контекста.

Таблица 4 показывает процент идентификации по исходной категории фонемы.

В четвертой главе более подробно рассматриваются методологические факторы, чтобы оценить надежность идентификации.

Тот факт, что подсчет точек «работает» в правовом контексте, не оправдывает запрета на все исследования деталей гребня, вероятностной идентификации и так далее.

Ваучеры, собранные в одном и том же регионе, были перепроверены для получения согласованной идентификации между сайтами.

Предварительная идентификация соединений проводилась в соответствии с библиотекой масс-спектров и соответствует наилучшему соответствию известным масс-спектрам (коэффициенты соответствия> 90%).

Таким образом, интегрированное регулирование представляет действия, которые человек не только идентифицировал, но и согласовал со своими психологическими потребностями и другими идентификациями.

Опытные агенты по распространению знаний и продавцы какао, сопровождающие ведущего исследователя, также проводили отдельные идентификации для обеспечения точности.

С доступной технологией возможна идентификация только класса (рыба, насекомое) или уровня царства (растение, животное).

Как отмечалось ранее, формирование устойчивого и связного самоощущения зависит от интеграции позитивных идентификаций в раннем возрасте.

Дихотомия результатов среди видов жуков-стафилинид иллюстрирует ценность идентификации на уровне видов (таблица 4).

Письмо было более личным документом, чем первое соглашение, поэтому идентификация могла быть простой.

Давайте теперь примем во внимание оба отождествления.

Из-за идентификации существует 40 реберных векторов, а не 120.

Конечно, затем делается гораздо больше отождествлений, чтобы сформировать комплекс.

Измерения включали: общее количество правильных идентификаций, общее количество стимулов, идентифицированных с игнорируемой стороны, и количество ложных тревог (не представлено вообще).

По-видимому, это очевидное несоответствие связано с тем, что некоторые из ее идентификаций относятся к более чем одной расе.

Пороговые значения для такой идентификации будут варьироваться от слушателя к слушателю, а также зависят от музыкального контекста.

Процент идентификации членов группы указан в соответствующих столбцах.

После анализа этих групповых дискуссий у нас осталось впечатление, что инициирование конфликта требует какой-то иерархической организации идентификаций.

Речь идет о выборе между отождествлениями, сделанными в пылу дискуссии.

Система, возникающая в результате этих отождествлений, имеет совсем другой оттенок от линейной логики, от любой знакомой системы логики.

Мы не рассматриваем эквивалентности без тестов ожидания занятости, поскольку они могут привести к нежелательной идентификации.

Трансформационные грамматики в 1960-х были счастливы проводить такие идентификации, и, соответственно, за это десятилетие было проведено много трансформационного сравнительного анализа.

Такие противоречия могут не только вызывать конфликт между различными субъектами, но и порождать конфликтующие пристрастия и идентификацию внутри отдельных субъектов.

Соединения названы после предварительной идентификации в соответствии с библиотекой масс-спектров (коэффициенты соответствия> 90%).

В коллекциях птеридофитов практически нет различий между регионами в качестве идентификации.

Из-за сложности выявления саженцев в этих очень разнообразных лесах идентификация видов все еще продолжается на трех новых участках. с соответствующими обозначениями границ.

с соответствующими обозначениями границ.

Обсуждение эмоционального труда и общих идентификаций между пользователем и работником предполагает важность вопросов пола, расы и других аспектов идентичности для анализа.

Она утверждает, что имперская идентификация, вместо того, чтобы обозначать отступление от класса, была предпосылкой для классовой идентичности.

Предыдущие отождествления являются предварительными для следующего шага, который решающим образом связан с длиной описания.

В большинстве рассматриваемых нами идентификаций нарушения денежно-кредитной политики очень слабо влияют на объем производства и сильнее — на цены.

Личное участие требует способности организовывать или, по крайней мере, расставлять приоритеты в отношении своей принадлежности и идентификации.

Однако поддержка начальной загрузки для этого была плохой, и поэтому эти определения могут быть только предварительными.

Я считаю, что все эти определения ошибочны.

Однако важно показать, что могут быть сделаны некоторые дополнительные идентификации.

Предварительные идентификационные данные, полученные с помощью этого метода, были затем подтверждены ссылкой на «особые отметины», такие как родинки, шрамы и татуировки.

Пользователи второго языка могут делать межъязыковые идентификации, которые включают как семантические, так и фонологические структуры.

Однако мы не должны забывать, что политическая мотивация также может найти энергию в общих идентификациях, нормах и ценностях, которые в некоторых случаях могут служить мостом между различиями в интересах.

Несмотря на некоторое резкое падение численности с 1960-х годов, очевидно, что старшие возрастные группы, как правило, гораздо более склонны к сильной партийной идентификации, чем их более молодые сверстники.

Действительно, ошибочные отождествления восприятия — обычное дело.

Отсутствие четких морфологических признаков также затрудняет конкретную идентификацию.

Можно улучшить несколько определений географических названий.

Политическая идентичность не является чем-то новым в истории, но образ национального государства действительно имеет новые черты, которые отличаются от локалистических этнических или имперско-территориальных идентификаций.

Интересным моментом здесь является количество правильных отождествлений a и o и относительно небольшое количество путаницы между ними (см. 2.2.3 для дальнейших комментариев).

2.2.3 для дальнейших комментариев).

Кроме того, большая часть литературы по социальному конструированию расы также подчеркивает, что ярлыки и идентификации являются ситуативными и что категории возможности постоянно развиваются.

Кроме того, в свете социальной конструктивистской позиции предлагается, чтобы изучение правовых процессов также включало изучение убеждений, восприятий и идентификаций.

Чтобы определить процессы на правильном уровне абстракции, нам нужно сделать некоторые идентификации и рассматривать их как идентичные изоморфные сети процессов.

Согласно второй модели, отождествление элитных профессий с профессиями в бизнесе и частном секторе связано с меньшим количеством заявлений о связях с популярными или межклассовыми группами членства.

Краткие сведения об авторах, которые, скорее всего, будут уже известны читателям в относительно небольшой области исследований средневековой музыки, будут включать их адреса электронной почты.

С этой точки зрения статьи, в которых объявляется об исследовании пола, но дается только предварительная идентификация женщин в археологических записях, неизбежно разочаруют читателей, ожидающих большего.

Следовательно, не было никакой разницы между персонажами этих двух категорий по их способности вызывать правильную идентификацию самостоятельно без каких-либо изображений в качестве вспомогательных.

К сожалению, по мнению этого рецензента, нет попытки хотя бы кратко рассуждать о каких-либо сравнительных выводах между его материальными и (возможно) параллельными идентификациями морально-экономических представлений.

Все остальные отождествления, а именно небольшое количество рабочих и служащих более низкого уровня, попадают в немаркированную остаточную категорию.

Любой, кто работал с местными записями такого рода, знаком с проблемами, связанными с связыванием записей, и трудностями при проведении определенных идентификаций.

Авторы будут рады услышать мнение всех читателей, которые могут быть заинтересованы в проведении дальнейшей идентификации конкретных таксонов из коллекций воздушных сетей.

Идентификации границ следующие.

Контролируя эффекты восприятия затрат и выгод и некоторых других предикторов, мы обнаруживаем, что чувства к партийным лидерам, партийным определениям и оценкам эффективности руководящих партий имеют сильную объяснительную силу.

Предлагаемые таксоны-указатели следует определять на основе однозначных диагностических признаков, а идентификация образцов должна основываться на этих критериях, а не на общем фенотипическом сходстве.

Точная идентификация сложна и требует экспертных знаний.

Между этими группами формируются серии союзов и отождествлений, которые пересекают, дополняют и беспокоят друг друга.

Более того, идентификация команды всегда подкреплялась доступной информацией об участии в службах защиты детей.

Они могут быть, а могут и не быть, но общее признание супервентности не обязывает нас к общему принятию идентификаций типа-типа.

Убедительно представлены несколько крупных городов, упомянутых в литературных источниках.

Теперь сравнение морфологических и молекулярных данных может повысить точность идентификации.

В нашем собственном компендиуме это учтено, добавлены несколько исправлений и новых обозначений.

В нескольких случаях не удавалось получить достаточно длинную серию образцов, чтобы можно было провести конкретную идентификацию.

Оценка представляла собой процент правильных определений предполагаемого значения.

На одномандатных выборах партийные идеологии и отождествления выступили более заметно.

В последние годы есть некоторые свидетельства снижения классовой идентификации и корреляции между классом и партией.

Во многих случаях предыдущие идентификации или сделанные на их основе выводы требуют уточнения или пересмотра.

В свою очередь, современные образовательные системы объясняют культурную идентификацию, которая движет стольким человеческим существом.

Родители с сильной партизанской идентификацией передают эти сильные идентификации своим детям.

Однако относительно низкий уровень чувствительности 41,0% должен беспокоить всех, кто настаивает на тщательном выявлении случаев.

Эти примеры взяты из корпусов и из источников в Интернете. Любые мнения в примерах не отражают мнение редакторов Cambridge Dictionary, Cambridge University Press или его лицензиаров.

идентификация личности в предложении

Эти примеры взяты из корпусов и из источников в Интернете. Любые мнения в примерах не отражают мнение редакторов Cambridge Dictionary, Cambridge University Press или его лицензиаров.

Они рассматривали снятие отпечатков пальцев как потенциально «универсальный» метод личной идентификации , который может найти множество применений в банковском деле, страховании, правительстве, межличностных отношениях и даже в науке.

Сила этой личной идентификации проявляется в своего рода соревновании за «дружбу» со сверстником.

Другой областью, вызывающей всеобщую озабоченность, были работники по уходу без личного идентификационного номера .

Но, в отличие от мужчин, женщины отвечают на это через персональный идентификационный номер .

Удивительно мгновенная связь, которая возникла во время исследования, свидетельствует о силе личной идентификации между мальчиками и моделями-сверстниками.

Проблема в дислокации вовсе не в языковой дистанции, а в диапазоне социальных и личных идентификационных .

Другие виды использования, которые исследуются, включают контроль доступа, замену удостоверений личности или личных идентификационных номеров и паспортный контроль.

Ссылка была основана на национальном 11-значном персональном номере , идентификационном номере .

Хотя общение является основной функцией любого использования языка, тем не менее полезно различать фактическое общение, с одной стороны, и персональный , идентификационный номер , с другой.

Личный Идентификация — ерунда, за исключением небольшого числа случаев.

Разве не принципиальный вопрос, что должна быть эффективная система , личная , , идентификация, ?

Доступ будет ограничен авторизованными пользователями с помощью паролей и личных идентификационных устройств .

Другой вопрос для беспокойства — сроки отправки личных идентификационных документов правомочным получателям пособий.

Хотя геральдика больше не используется для обозначения личных идентификации в бою, геральдика все еще остается очень живым предметом.

Я один из тех, кто просил и приветствовал схемы личных идентификации .

Следует рассмотреть возможность присвоения каждому избирателю персонального идентификационного номера .

Личная Идентификационная страница также защищена серией лазерных перфораций.

Личные идентификационные карточки , конечно, влияют только на определенные аспекты жизни людей, то есть на их трудовую жизнь.

Как уже отмечалось, люди все чаще пользуются персонализированными круглосуточными банковскими услугами, имеют свои собственные личные идентификационные номера для использования по телефону и используют считывающие карты в других контекстах.

Не существует общепризнанного « личного идентификационного номера », используемого правительственными ведомствами или агентствами, хотя ссылочные номера, уникальные для данного лица, используются во многих случаях для целей ведения документации.

Эти примеры взяты из корпусов и из источников в Интернете. Любые мнения в примерах не отражают мнение редакторов Cambridge Dictionary, Cambridge University Press или его лицензиаров.

Руководство по идентификации информации, позволяющей установить личность (PII) | Информационные технологии

Это руководство предоставляет покупателям университетов руководство по определению информации, позволяющей установить личность (PII), при заключении соглашений об оказании услуг или выдаче заказов на закупку работ, которые должны выполняться внешними поставщиками.Если поставщик будет обрабатывать, обрабатывать или иметь возможность доступа к PII, покупатели должны предпринять следующие шаги:

- Сведите к минимуму использование поставщиком, сбор и хранение PII до того, что строго необходимо для выполнения их бизнес-целей и объема работ — рассмотрите возможность деидентификации или анонимности информации.

- Требовать от поставщика получения дополнительной страховки информационной безопасности / кибер-ответственности в суммах, рекомендованных Управлением рисками.

- Требовать от поставщика выполнения оценки рисков безопасности поставщика.

Что такое личная информация (PII)?

Личная информация (PII) включает:

«(1) любую информацию, которая может быть использована для идентификации или отслеживания личности человека, например имя, номер социального страхования, дату и место рождения, девичью фамилию матери или биометрические записи; и (2) любую другую информацию, которая связана с физическим лицом, например медицинскую, образовательную, финансовую информацию и информацию о занятости.” 1

Примеры PII включают, но не ограничиваются:

- Имя: полное имя, девичья фамилия, девичья фамилия матери или псевдоним

- Персональные идентификационные номера: номер социального страхования (SSN), номер паспорта, номер водительских прав, идентификационный номер налогоплательщика, идентификационный номер пациента, номер финансового счета или номер кредитной карты

- Информация о личном адресе: почтовый адрес или адрес электронной почты

- Личные телефоны

- Личные характеристики: фотографические изображения (в частности, лица или других идентифицирующих характеристик), отпечатки пальцев или почерк

Биометрические данные: сканирование сетчатки, голосовые подписи или геометрия лица

Информация, идентифицирующая личную собственность: VIN-номер или номер заголовка

- Информация об активах: адреса Интернет-протокола (IP) или управления доступом к среде (MAC), которые постоянно ссылаются на конкретного человека

Следующие ниже примеры сами по себе не составляют PII, так как эти черты могут быть одинаковыми у более чем одного человека. Тем не менее, если ссылка на один из приведенных выше примеров может быть использована для идентификации конкретного человека:

Тем не менее, если ссылка на один из приведенных выше примеров может быть использована для идентификации конкретного человека:

- Дата рождения

- Место рождения

- Рабочий телефон

- Деловой почтовый или электронный адрес

- Гонка

- Религия

- Географические указатели

- Информация о трудоустройстве

- Медицинская информация 2

- Информация об образовании 3

- Финансовая информация

Когда продавец получит доступ к PII?

Примеры услуг или работы, предполагающей доступ поставщика к PII, включают:

- Нанят подрядчик для разработки программного обеспечения для содействия институциональному развитию в деятельности по сбору средств.Подрядчик может иметь доступ к PII выпускников / доноров, такой как имена, домашние почтовые адреса, личные номера телефонов и информация о финансовых счетах.

- Получена лицензия на облачный инструмент опроса, который будет использоваться исследователями университета.

В зависимости от характера опроса Лицензиар облачной службы может иметь доступ или размещать PII, такую как имена респондентов опроса, адреса электронной почты, демографические данные (например, возраст, уровень дохода, медицинская информация или образование. ).

В зависимости от характера опроса Лицензиар облачной службы может иметь доступ или размещать PII, такую как имена респондентов опроса, адреса электронной почты, демографические данные (например, возраст, уровень дохода, медицинская информация или образование. ). - Подрядчик нанимается для разработки или модернизации систем контроля физического доступа (например, считывателей считывателей карт). Подрядчик может получить доступ к любой PII, собранной с помощью считывания карты, такой как имена, номера социального страхования и идентификационные номера университетов.

Ресурсы и дополнительные вопросы

Если у вас есть какие-либо вопросы по этому руководству, обратитесь в офис юрисконсульта Университета Питтсбурга: http://ouc.pitt.edu/

Дополнительные ресурсы:

1 Меморандум OMB M-07-16, Защита от утечки информации, позволяющей установить личность, и реагирование на нее.

2 Медицинская информация может подпадать под дополнительные требования HIPAA

3 Образовательная информация может подпадать под дополнительные требования FERPA

Допустимая первичная и вторичная идентификация

Приемлемое первичное удостоверение личности включает, помимо прочего, оригинальные или заверенные документы с полным именем и датой рождения, например, перечисленные ниже предметы.

ПОЖАЛУЙСТА, ОБРАТИТЕ ВНИМАНИЕ: Все документы подлежат проверке в агентстве или источнике.Документы, подлежащие проверке, могут задержать выдачу вашего разрешения, водительского удостоверения, удостоверения личности, временного водительского удостоверения или временного удостоверения личности.

Фотокопии не принимаются!

Ресурсы для получения необходимых документов, удостоверяющих личность

Первичная идентификация

Во всех документах должны быть указаны ФИО и дата рождения

Водительское удостоверение с фотографией в США или удостоверение личности с фотографией, Лицензия другой страны

- Может также включать разрешение на обучение фотографии. Также приемлемы водительские права

- Государственного департамента США.

Оригинал или удостоверение свидетельства о рождении

- Должен быть оригиналом или сертифицирован, иметь официальную печать и выдаваться уполномоченным государственным учреждением, например, Бюро статистики естественного движения населения или Департаментом здравоохранения штата.

ВАЖНО: Свидетельства о рождении пуэрториканцев, выданные до 1 июля 2010 г., не будут признаваться как форма первичной или вторичной идентификации, начиная с 1 ноября 2010 г. .

Правительство Пуэрто-Рико предоставило гражданам информацию для подачи заявления на получение новых свидетельств о рождении. - Свидетельства о рождении за рубежом, выданные не на английском языке, должны быть переведены и сопровождаться Свидетельством о точном переводе.

ПРИМЕЧАНИЕ. Справки , выданные больницей (копия матери), не принимаются.

Военный билет

- Военный билет действующего военнослужащего, пенсионера или резервиста (DD Form 2 или 2A)

- Разрядные бумаги (ДД-214)

- Удостоверение военного иждивенца (для супруга или детей военнослужащих, находящихся на действительной военной службе)

Действительный паспорт США, срок действия которого истек

Действительный заграничный паспорт, срок действия которого истек